Linux 权限体系是 Linux 操作系统中用于管理文件和目录访问控制的重要机制。其核心思想是通过为文件或目录设置不同的权限,以确保系统的安全性和稳定性。以下是关于 Linux 权限体系的详细说明:

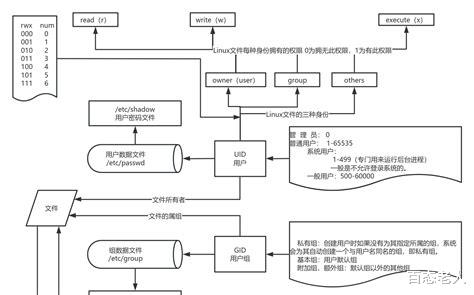

1. 权限的基本概念Linux 权限体系基于三个基本权限:读(Read)、写(Write)和执行(Execute),分别用字母 r、w 和 x 表示。这些权限可以针对三种不同的用户角色进行设置:

所有者(Owner) :文件或目录的创建者。

所属组(Group) :与文件或目录相关的用户组。

其他人(Others) :除所有者和所属组外的其他用户。

每种权限都可以独立设置,因此每个用户角色可以有三种权限状态:r、w、x 或者 -(无权限)。

2. 权限的表示方法Linux 文件权限通常以一个 10 位字符串表示,格式如下:

[文件类型][所有者权限][所属组权限][其他人权限]

例如,-rw-r--r-- 表示:

文件类型为普通文件。

所有者有读和写权限,但没有执行权限。

所属组和其他用户只有读权限。

Linux 权限也可以用数字表示,每个权限值对应一个数字:

读(r):4

写(w):2

执行(x):1

例如,权限 755 表示:

所有者有读、写和执行权限(4 + 2 + 1 = 7)。

所属组和其他用户只有读和执行权限(4 + 1 = 5)。

用于修改文件或目录的权限。基本语法如下:

chmod [选项] [权限模式] 文件名

例如:

chmod 755 file.txt:将文件 file.txt 的权限设置为 rwxr-xr-x。

chmod u=rwx,g=r,o=x file.txt:给所有者赋予读、写、执行权限,给所属组赋予读权限,给其他人赋予执行权限。

chown 命令用于修改文件或目录的所有者和所属组。基本语法如下:

chown [选项] 用户名[:组名] 文件名

例如:

chown user:group file.txt:将文件 file.txt 的所有者设置为 user,所属组设置为 group。

除了基本的读、写和执行权限外,Linux 还支持一些特殊权限:

setuid:设置用户 ID,使得普通用户可以执行具有更高权限的程序。例如,chmod u+s file 将文件设置为可由所有用户执行,并且以文件所有者的身份运行。

setgid:设置组 ID,使得文件或目录以所属组的身份运行。例如,chmod g+s directory 将目录设置为可由所属组的所有用户访问。

粘滞位(Sticky Bit) :防止其他用户删除或重命名文件。例如,chmod o+t directory 将目录设置为粘滞位。

ACL 是对传统文件权限的扩展,允许更细粒度的权限控制。例如,可以为特定用户或组分配特定的权限,而不仅仅是基于所有者、所属组或其他用户的默认权限。

遵循最小权限原则:只赋予用户完成工作所需的最小权限,以减少潜在的安全风险。

避免使用 root 用户:尽量使用普通用户并结合 sudo 提权,以降低因误操作导致的安全问题。

定期检查和更新权限:确保系统中的文件和目录权限符合最新的安全策略。

Linux 权限体系通过灵活的权限设置和管理命令,为多用户环境提供了强大的安全保障。理解并正确使用这些权限机制,是 Linux 系统管理员的重要职责之一。

在Linux系统中,特殊权限(如setuid、setgid和粘滞位)是用于控制文件和目录访问的重要机制。这些权限可以改变普通用户对文件或目录的默认行为,从而实现更细粒度的权限管理。以下是这些特殊权限的具体应用场景和安全影响:

1. SetUID(SUID)应用场景:

修改系统配置文件: 普通用户可以通过设置SUID权限的程序来修改系统配置文件,如/etc/passwd。例如,passwd命令拥有SUID权限,允许用户以root身份修改密码。

执行需要高权限的命令: 一些系统工具或脚本可能需要以root权限运行,但直接以root身份运行这些命令可能会带来安全风险。通过设置SUID权限,普通用户可以安全地执行这些命令。

安全影响:

潜在的安全风险: SUID权限允许普通用户临时获得root权限,这可能导致权限提升攻击。例如,如果一个具有SUID权限的程序存在缓冲区溢出漏洞,攻击者可以通过该漏洞获取root权限。

推荐替代方案: 由于SUID权限的高风险性,建议使用sudo命令来代替直接设置SUID权限。

2. SetGID(SGID)应用场景:

共享目录: 在共享目录中,SGID权限可以确保新创建的文件和目录具有与目录相同的组权限。例如,在/tmp目录上设置SGID权限,可以确保所有在该目录下创建的文件都属于同一组,从而实现多用户共享目录的功能。

文件管理: SGID权限可以用于文件管理工具,如chown和chgrp,以确保文件和目录的权限符合预期。

安全影响:

权限一致性: SGID权限可以确保多个用户在共享目录中的一致性,避免了因权限不一致导致的访问问题。

潜在的安全风险: 如果SGID权限的设置不当,可能会导致权限提升攻击。例如,如果一个具有SGID权限的目录被恶意利用,攻击者可能能够以该组的身份执行敏感操作。

3. 粘滞位(Sticky Bit)应用场景:

保护共享目录: 在共享目录(如/tmp)上设置粘滞位,可以防止非所有者删除或重命名其他用户的文件。这在多用户环境中非常有用,可以防止文件被意外或恶意删除。

文件管理: 粘滞位可以用于控制对共享文件的访问权限,确保只有文件的所有者或root用户可以删除或重命名文件。

安全影响:

文件保护: 粘滞位可以有效防止非所有者删除或重命名其他用户的文件,从而保护文件的安全性。

潜在的安全风险: 粘滞位虽然提供了文件保护,但其使用场景较为有限,且在生产环境中较少使用。如果滥用或配置不当,可能会导致权限管理混乱。

总结Linux系统中的特殊权限(如setuid、setgid和粘滞位)在特定场景下可以提供强大的权限管理功能,但同时也带来了潜在的安全风险。

如何在 Linux 系统中有效使用 ACL 来实现更细粒度的访问控制?在 Linux 系统中,ACL(Access Control List)是一种用于实现更细粒度访问控制的机制。与传统的 Unix 文件权限模型相比,ACL 提供了更加灵活和精细的权限控制,允许管理员为特定用户或用户组设置不同的访问权限。以下是使用 ACL 实现更细粒度访问控制的详细步骤和方法:

了解 ACL 的基本概念:

ACL 是一种基于主体(用户或用户组)和资源(文件或目录)的访问控制机制。

每个 ACL 包含多个访问控制条目(ACE),每个 ACE 记录了一个特定用户或用户组对资源的访问权限。

检查文件系统是否支持 ACL:

不同的文件系统对 ACL 的支持情况不同。例如,xfs 文件系统自 Redhat 7.x 版本起默认支持 ACL,而 ext4 文件系统需要通过 dumpe2fs 命令检查并手动启用。

使用 getfacl 和 setfacl 命令管理 ACL:

getfacl 命令用于查看文件或目录的 ACL 信息。例如:

getfacl filename

setfacl 命令用于设置文件或目录的 ACL。例如:

setfacl -m u:username:rwx filename

这将为用户 username 设置读、写和执行权限。

设置默认 ACL:

可以为目录设置默认 ACL,以便新创建的文件或目录继承父目录的权限。例如:

setfacl -d u:username:rwx /path/to/directory

这将为 /path/to/directory 目录下的所有新创建的文件和子目录设置默认读、写和执行权限。

删除 ACL:

如果需要删除特定用户的 ACL 权限,可以使用以下命令:

setfacl -x u:username filename

这将删除用户 username 对 filename 的所有权限。

递归设置 ACL:

对于目录及其子目录,可以使用 -R 参数递归设置 ACL。例如:

setfacl -R -m u:username:rwx /path/to/directory

这将为 /path/to/directory 及其所有子目录和文件设置读、写和执行权限。

最佳实践:

最小权限原则:只授予用户完成任务所需的最小权限。

定期审查权限:定期检查文件和目录的权限,确保没有不必要的开放权限。

Linux 权限体系的最佳实践有哪些,特别是在多用户环境中如何确保系统的安全性和稳定性?在多用户环境中,Linux 权限体系的最佳实践包括以下几个方面:

最小权限原则:这是确保系统安全性的核心原则。每个用户或进程只应被授予完成其任务所需的最小权限,以减少因权限滥用导致的安全风险。例如,普通用户不应拥有对系统关键文件或目录的写入权限,而应通过 sudo 命令在需要时临时提升权限。

定期审查权限:定期检查和清理系统中的用户和组,移除不再需要的账户和权限,确保系统环境的整洁和安全。这包括删除未使用的用户账户、更新过时的权限设置以及确保所有用户都有适当的访问控制。

使用 sudo 替代直接登录 root:除非绝对必要,否则避免直接使用 root 账户登录系统。通过 sudo 配置,可以精确控制哪些用户能够执行哪些需要高权限的操作。这有助于限制 root 权限的使用,从而降低系统被恶意攻击的风险。

日志审计:启用并定期检查系统日志,如 /var/log/auth.log(Debian/Ubuntu)或 /var/log/secure(Red Hat/CentOS),以监测可疑的登录尝试和权限使用情况。通过分析日志文件,管理员可以及时发现并应对潜在的安全威胁。

强化密码策略:设置复杂的密码策略,包括要求密码长度、复杂度、定期更换等,减少密码被猜测或破解的风险。此外,可以使用 PAM(Pluggable Authentication Modules)来增强认证机制,确保只有合法用户可以访问系统。

文件系统布局:合理规划文件系统布局,将敏感数据和日志文件存放在权限控制更为严格的目录中,例如,将用户数据存放在 /home 目录下,并适当限制其访问权限。这有助于防止未经授权的访问和数据泄露。

用户和组管理:在多用户环境中,合理管理用户和组是确保系统安全与稳定的关键。创建多个用户并合理分配权限,避免权限过多或过少,同时注意敏感文件或目录的权限分配。

特殊权限管理:了解并正确使用特殊权限(如 SUID、SGID 和 SBIT),这些权限可以赋予普通用户执行某些只有 root 才能执行的操作的能力,但必须谨慎使用以防止安全漏洞。

文件 ACL(Access Control Lists) :使用文件 ACL 可以更细粒度地控制文件和目录的访问权限,特别是在需要对特定用户或组进行更精细的权限管理时。

chmod 和 chown 命令的高级用法有哪些,例如如何批量修改文件权限或所有者?chmod 和 chown 命令在 Linux 系统中用于管理文件和目录的权限及所有者。以下是它们的高级用法,特别是如何批量修改文件权限或所有者:

chmod 命令的高级用法递归修改权限:

使用 -R 参数可以递归地修改目录及其子目录和文件的权限。例如:

chmod -R 755 /path/to/directory

这将把 /path/to/directory 目录及其所有子目录和文件的权限设置为 755(即所有者有读写执行权限,组和其他用户有读执行权限)。

使用通配符和 find 命令批量修改权限:

可以结合 find 命令来批量修改文件权限。例如,将某个目录下所有 .txt 文件的权限修改为 644:

find /path/to/directory -type f -name "*.txt" -exec chmod 644 {} \;

这里,-type f 表示只查找文件,-name "*.txt" 表示查找扩展名为 .txt 的文件,-exec chmod 644 {} \; 表示对每个找到的文件执行 chmod 644 操作。

设置特殊权限:

可以使用 chmod 设置特殊权限,如 setuid、setgid 和粘滞位。例如,为可执行文件设置 setuid 权限:

chmod u+s /path/to/program

这将使所有用户在执行该程序时都具有与文件所有者的权限相同。

chown 命令的高级用法递归修改所有者:

使用 -R 参数可以递归地修改目录及其子目录和文件的所有者。例如:

chown -R username:group /path/to/directory

这将把 /path/to/directory 目录及其所有子目录和文件的所有者和所属组分别设置为 username 和 group。

批量修改所有者:

可以结合 find 命令来批量修改文件所有者。例如,将某个目录下所有 .txt 文件的所有者修改为 username:

find /path/to/directory -type f -name "*.txt" -exec chown username {} \;

这里,-type f 表示只查找文件,-name "*.txt" 表示查找扩展名为 .txt 的文件,-exec chown username {} \; 表示对每个找到的文件执行 chown username 操作。

仅修改链接的目标文件所有者:

使用 -h 参数可以仅修改链接的目标文件的所有者,而不是链接本身。例如:

chown -h username /path/to/symlink

这将把链接 /path/to/symlink 的目标文件的所有者设置为 username。

Linux 权限体系的历史发展和未来趋势是什么,特别是在容器化和云环境中对权限管理的影响?Linux 权限体系的历史发展和未来趋势是一个复杂且不断演进的领域,特别是在容器化和云环境中对权限管理的影响方面。以下是对这一问题的详细回答:

历史发展早期权限管理:

在早期的Linux系统中,权限管理主要依赖于传统的UNIX权限模型,即文件和目录的读、写、执行权限(rwx),以及用户、组和其他用户的分类权限。

root用户拥有绝对的权限,几乎可以绕过所有的权限检查。

引入Capabilities机制:

从Linux 2.2版本开始,引入了Capabilities机制,这是一个更灵活的权限控制机制。Capabilities将权限细粒度地分配给进程或线程,允许将某些特权从root用户转移到普通用户。

Capabilities机制包括多个部分:bounding、inheritable、permitted、effective和ambient,这些部分共同决定了进程和文件的权限状态。

ACL和PAM:

随着权限管理需求的增加,Linux系统引入了ACL(Access Control Lists)和PAM(Pluggable Authentication Modules)等高级权限管理工具。ACL允许更精细的权限控制,而PAM则提供了灵活的认证和授权机制。

未来趋势智能化和自动化:

随着云计算、大数据和人工智能技术的发展,Linux文件系统权限管理将更加智能化和自动化。例如,基于机器学习的权限使用行为分析与预测,以及更智能的访问控制策略推荐。

容器化环境的挑战:

容器化技术如Docker和LXD的普及,对Linux权限管理提出了新的挑战。容器内的应用可能获得过高权限,尤其是以root用户运行时,这增加了安全风险。

为了解决这些问题,最佳实践包括避免以root用户运行容器,使用用户命名空间,限制容器能力,以及使用seccomp限制系统调用。

多核和并行处理:

随着硬件技术的发展,多核处理器和并行处理技术的普及将对用户与权限管理的实现产生影响。Linux系统需要适应这些新技术,以提高系统性能和安全性。

分布式系统和云计算:

云计算和分布式系统的发展将对用户与权限管理的实现产生挑战。Linux系统需要适应这些新技术,以提高系统的可扩展性和可靠性。

容器化和云环境中的影响权限分离:

在容器化环境中,实施权限分离是关键。通过避免以root用户运行容器,使用用户命名空间,限制容器能力,以及使用seccomp限制系统调用,可以有效降低容器被攻破后对宿主机的影响。

动态变化的场景:

随着容器技术的普及和微服务架构的发展,文件系统权限管理需要适应动态变化的场景,实现更精细化的权限管理和更便捷的权限配置。

安全性和稳定性:

Linux权限管理的重要性在于保障系统的安全性和稳定性,防止非法访问和数据泄露,提高系统整体安全性。

Linux权限体系的历史发展经历了从传统的UNIX权限模型到引入Capabilities机制,再到现代的ACL和PAM等高级权限管理工具。未来,随着云计算、大数据和人工智能技术的发展,Linux权限管理将更加智能化、自动化和集中化。