你好,这里是网络技术联盟站,我是瑞哥。

DNS(域名系统)是互联网运作的核心,几乎所有在线活动都依赖于它的正常运行。然而,随着网络攻击手段的不断演变,DNS也成为了黑客攻击的主要目标。从网络钓鱼到大规模分布式拒绝服务攻击,DNS攻击无处不在,给全球的企业和个人用户带来了巨大的安全威胁,本文瑞哥给大家介绍十大最常见的DNS攻击类型。

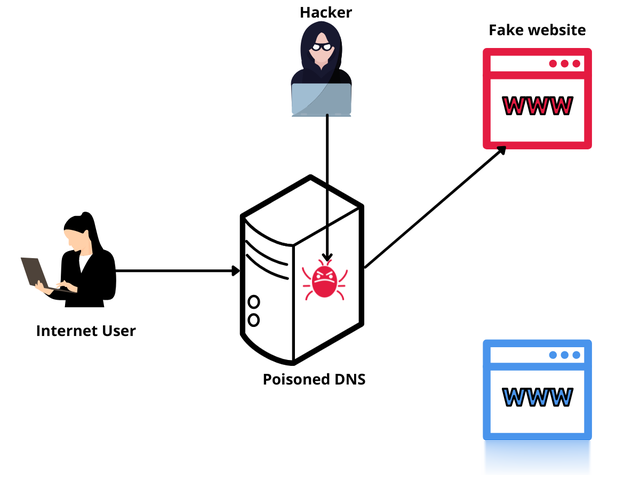

1. DNS缓存污染攻击DNS Cache Poisoning Attack

1. DNS缓存污染攻击DNS Cache Poisoning AttackNS缓存污染攻击,又称为DNS缓存投毒攻击,是一种利用DNS缓存机制的攻击方法,攻击者通过向DNS缓存服务器注入恶意的虚假DNS响应,从而导致用户访问错误的或恶意的网站。

DNS缓存污染攻击的核心在于DNS缓存服务器在解析域名时可能会接收并存储伪造的DNS响应。这些响应可以指向攻击者控制的IP地址,使得用户在访问合法网站时被重定向到攻击者设置的恶意站点。

2008年,著名的安全专家Dan Kaminsky发现并公开了DNS缓存投毒的重大漏洞,该漏洞使得互联网上几乎所有的DNS服务器都容易受到此类攻击。

具体过程用户请求访问一个网站,DNS解析过程开始。如果缓存服务器没有相应的缓存记录,它会向权威DNS服务器发出查询请求。攻击者在权威DNS服务器响应之前,向缓存服务器发送伪造的响应数据。如果伪造的响应成功到达并被缓存,所有后续用户请求都会被重定向到攻击者指定的地址。防御措施DNSSEC (DNS Security Extensions): 通过DNSSEC,DNS查询的响应数据被数字签名,从而可以验证其真实性,防止被篡改。增强随机性: 提高DNS查询ID的随机性,结合使用随机源端口可以增加攻击的难度。缓存策略: 限制DNS缓存的TTL值,减少缓存投毒的持久性。在Linux系统上,可以使用dig命令来检查DNS缓存是否受到了污染:

dig +short example.com @dns-server-ip如果DNS缓存服务器已经受到污染,上述命令返回的IP地址将是伪造的。

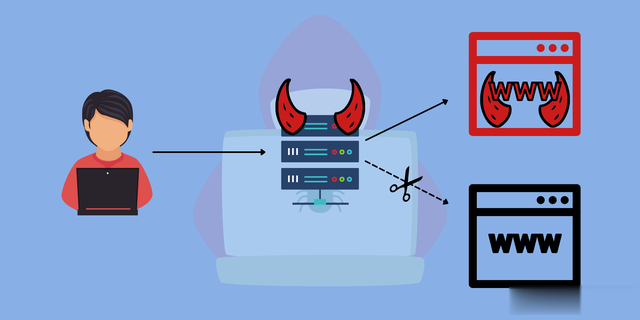

2. DNS劫持DNS HijackingDNS劫持是指攻击者通过篡改DNS解析结果,将用户的流量重定向到不同的IP地址,通常是恶意网站。DNS劫持可以通过多种方式实现,包括在用户设备上安装恶意软件,攻击DNS服务器,或者利用ISP级别的控制。

DNS劫持的核心在于攻击者能够控制或篡改DNS查询的解析过程,从而将合法的域名解析到恶意IP地址。

2014年,土耳其政府在抗议期间通过DNS劫持阻止公民访问Twitter,直接将Twitter的域名解析到一个政府控制的IP地址。

具体过程用户发出域名查询请求。DNS服务器受到攻击或被篡改,将合法的域名解析到攻击者控制的IP地址。用户被重定向到恶意网站,可能会被诱骗输入敏感信息或下载恶意软件。防御措施使用可信的DNS服务器: 选择可信的DNS提供商,如Google DNS或Cloudflare DNS。使用加密DNS协议: 如DNS over HTTPS (DoH) 或DNS over TLS (DoT),防止DNS查询被劫持。网络监控: 定期监控网络流量,检测异常DNS解析行为。使用nslookup或dig命令来检查DNS解析是否正常:

nslookup example.com如果解析结果异常,可能意味着DNS劫持正在进行。

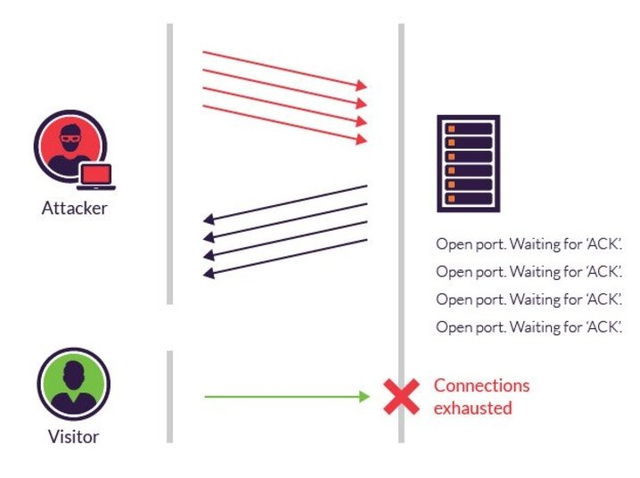

3. TCP SYN洪泛攻击TCP SYN FloodsTCP SYN洪泛攻击是一种典型的拒绝服务攻击 (DoS),攻击者通过发送大量的TCP连接请求 (SYN包) 消耗服务器资源,导致服务器无法处理合法的连接请求。

TCP三次握手协议是TCP连接的基础。攻击者通过发送大量的SYN包 (请求建立连接) 给目标服务器,但不完成后续的握手步骤,导致服务器资源耗尽。

2000年2月,全球最大搜索引擎之一的Yahoo! 遭受大规模的SYN洪泛攻击,导致服务中断长达一小时。

具体过程攻击者向目标服务器发送大量伪造的SYN请求。服务器为每个请求分配资源,并等待客户端的ACK包以完成三次握手。攻击者不发送ACK包,服务器资源逐渐耗尽,导致合法请求无法处理。防御措施SYN Cookies: 使用SYN Cookies技术,防止服务器在三次握手未完成前消耗过多资源。连接超时: 设置合理的TCP连接超时参数,快速释放未完成的连接。DDoS防护设备: 部署专用的DDoS防护设备或服务来过滤和减轻SYN洪泛攻击。可以使用hping3工具模拟SYN洪泛攻击,用于测试和防御措施验证:

hping3 -S -p 80 --flood target-ip上述命令向目标服务器的80端口发送大量SYN包。

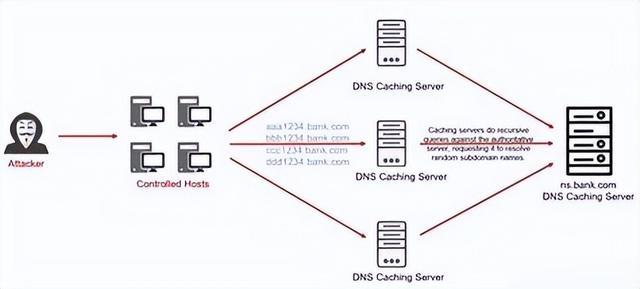

4. 随机子域名攻击Random Subdomain Attack随机子域名攻击是一种DNS滥用攻击,攻击者通过向DNS服务器发送大量随机生成的子域名请求,消耗DNS服务器的资源,使其无法响应合法的查询请求。

攻击者利用DNS解析的特性,生成大量的随机子域名,这些子域名通常不存在,DNS服务器需要不断地向上级DNS服务器查询,造成资源耗尽。

2014年,针对一个中国电商平台的攻击中,攻击者使用了随机子域名攻击,导致平台DNS解析服务受到严重影响。

具体过程攻击者生成大量随机子域名,如xyz123.example.com。DNS服务器接收到请求后,需要向权威DNS服务器查询这些子域名。由于子域名不存在,DNS服务器资源被大量消耗,影响正常查询的处理。防御措施速率限制: 对于每个客户端的查询速率设置上限,防止滥用。缓存策略: 提高DNS服务器对不可解析域名的负面缓存时间 (negative caching)。DNS流量分析: 实时分析DNS流量,发现异常模式后及时采取措施。在DNS服务器日志中,查看是否存在大量的随机子域名请求,可以使用grep命令:

grep 'query' /var/log/named/query.log | grep example.com5. 幻影域名攻击Phantom Domain Attack幻影域名攻击是一种针对DNS服务器的高级攻击,攻击者通过控制大量恶意的域名,这些域名的DNS服务器响应时间极慢或者根本不响应,导致DNS解析请求被拖慢或超时。

攻击者注册大量的恶意域名,并设置这些域名的DNS服务器响应极为缓慢或不响应,造成合法DNS查询在解析过程中被拖延或失败。

2011年,一起针对欧洲某金融机构的攻击中,攻击者通过幻影域名攻击拖垮了机构的DNS解析服务,导致其在线银行服务中断。

具体过程攻击者注册并控制多个恶意域名。这些域名的DNS服务器被设置为响应极慢或不响应。当用户或系统发出对这些域名的查询请求时,解析过程被拖慢,影响其他合法域名的解析。防御措施查询超时设置: 缩短DNS查询的超时时间,防止解析被恶意拖延。过滤和黑名单: 针对已知的恶意域名设置黑名单,直接丢弃对这些域名的查询请求。DNS查询优先级:优化DNS服务器的查询优先级设置,确保合法请求优先处理。

使用dig命令可以测试一个域名的解析时间,从而发现是否存在幻影域名攻击:

dig +trace phantomdomain.com如果发现某个域名解析时间过长,则可能受到幻影域名攻击。

6. 域名劫持Domain Hijacking域名劫持是一种通过非法手段获取域名控制权的攻击,攻击者通过劫持域名注册信息或篡改DNS记录,将合法域名转移到攻击者控制下,进而用于钓鱼攻击或传播恶意软件。

域名劫持通常通过以下几种手段实现:

社会工程攻击获取域名注册商账户信息。利用域名注册商的安全漏洞篡改DNS记录。强行转移域名的注册信息到攻击者的账户。2013年,知名博客平台WordPress的官方域名曾遭到域名劫持,攻击者通过非法手段获取了域名的控制权并篡改了DNS记录。

具体过程攻击者通过社工、钓鱼或技术手段获取目标域名的注册信息。修改域名的DNS记录或将域名转移到攻击者控制的DNS服务器。用户访问被劫持的域名时,被重定向到恶意网站或伪造的合法网站。防御措施使用双重认证 (2FA): 确保域名注册商账户的安全。锁定域名: 启用域名锁定服务,防止未经授权的域名转移。监控DNS记录: 定期监控DNS记录的变更,及时发现异常。使用whois命令可以查看域名的注册信息,从而检查域名是否被非法转移:

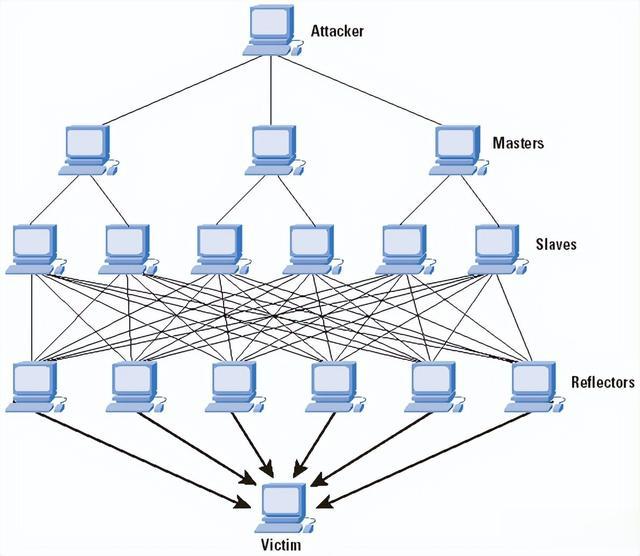

whois example.com7. 基于僵尸网络的攻击Botnet-based Attacks基于僵尸网络的攻击是指攻击者通过控制大量被感染的计算机(称为僵尸网络)发动大规模的分布式拒绝服务攻击 (DDoS),通常针对DNS服务器或其他网络基础设施。

僵尸网络攻击通常由一个主控服务器控制,成千上万的僵尸节点同时向目标服务器发起请求,导致目标服务器超载并崩溃。

2016年,著名的Mirai僵尸网络发动了针对DNS提供商Dyn的大规模DDoS攻击,导致包括Twitter、Netflix等多家大型网站在内的服务瘫痪。

具体过程攻击者控制一个僵尸网络,发送命令让所有僵尸节点同时攻击目标DNS服务器。大量的请求涌向目标服务器,耗尽服务器资源。目标服务器无法处理合法请求,导致服务中断。防御措施流量分析和过滤: 部署流量分析和过滤设备,识别和阻止恶意流量。DDoS防护服务: 使用专业的DDoS防护服务,如Cloudflare或Akamai,来吸收和分散攻击流量。僵尸网络追踪和打击: 通过与ISP合作,识别并关闭僵尸网络的控制节点。使用tcpdump或wireshark工具可以捕获并分析网络流量,检测是否存在DDoS攻击:

tcpdump -i eth0 'tcp port 53'8. DNS隧道DNS TunnelingDNS隧道是一种数据隐蔽传输技术,攻击者利用DNS协议的正常查询响应机制,通过DNS服务器传输数据包,从而绕过防火墙和其他安全设备。

攻击者将数据封装在DNS查询或响应的有效载荷中,通过递归DNS服务器传输数据。由于DNS协议通常不会被严格监控,攻击者可以绕过安全检测。

2017年,一起针对一家金融机构的高级持续性威胁 (APT) 攻击中,攻击者使用DNS隧道技术传输敏感数据,成功绕过了公司的防火墙。

具体过程攻击者将数据编码为DNS查询的域名或响应的文本记录。DNS服务器在解析请求时,无意中转发和传输了这些数据。攻击者在另一端接收并解码这些数据,完成隐蔽传输。防御措施DNS流量监控: 监控和分析DNS流量,发现异常的域名查询行为。DNS请求过滤: 通过严格的DNS请求过滤策略,阻止可疑的查询和响应。DNS安全网关: 部署DNS安全网关,检查和阻止恶意的DNS隧道流量。使用dnscat2工具可以模拟DNS隧道攻击:

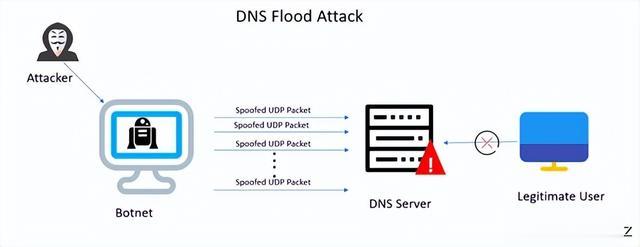

dnscat2 --dns example.com9. DNS洪泛攻击DNS Flood AttackDNS洪泛攻击是一种拒绝服务攻击,攻击者通过发送大量的DNS请求,耗尽DNS服务器的资源,使其无法响应合法的查询请求。

攻击者通过发起大量的DNS查询请求,通常是伪造的或毫无意义的查询,使得DNS服务器处理负荷增加,最终崩溃或拒绝服务。

2012年,世界上最大的DNS洪泛攻击之一针对了一家著名的DNS提供商,导致全球范围内的大规模网络服务中断。

具体过程攻击者使用工具生成大量的DNS查询请求。DNS服务器接收到过多的请求,资源被消耗殆尽。合法用户的查询无法得到响应,服务中断。防御措施流量限速: 设置DNS查询的速率限制,防止洪泛攻击。攻击识别: 通过DNS流量分析工具识别异常的查询模式。DDoS防护服务: 使用第三方DDoS防护服务,吸收攻击流量,保证服务稳定。使用hping3工具可以模拟DNS洪泛攻击:

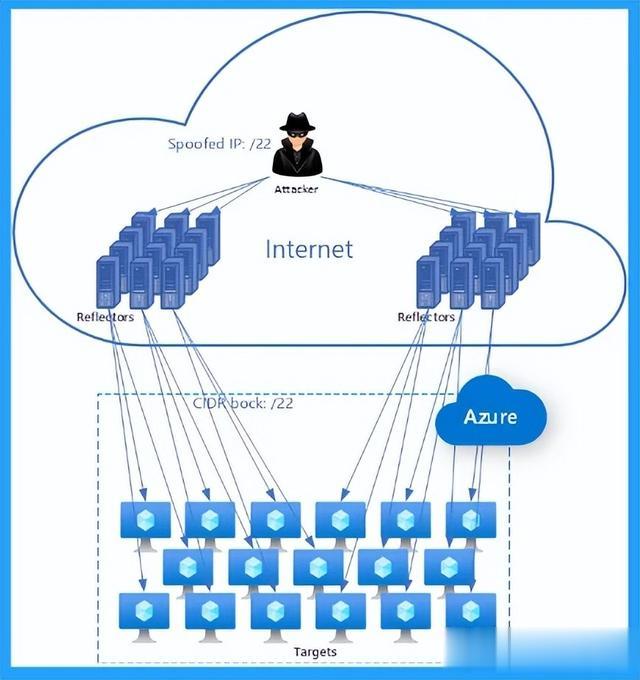

hping3 --flood --udp -p 53 target-ip10. 分布式反射拒绝服务攻击DrDoS分布式反射拒绝服务攻击 (DrDoS) 是一种高级的拒绝服务攻击,攻击者利用开放的DNS解析器作为反射器,将大量的DNS查询请求反射到受害者IP地址,导致受害者服务器资源耗尽。

DrDoS利用UDP协议的无连接特性,攻击者发送伪造源IP地址的DNS查询请求给开放的DNS解析器,解析器将响应数据发送到受害者IP,造成资源耗尽。

2013年,一场史无前例的DrDoS攻击利用开放的DNS解析器发起,攻击峰值流量高达300Gbps,造成了大范围的网络服务瘫痪。

具体过程攻击者通过伪造源IP地址发送大量DNS请求给开放DNS解析器。解析器响应这些请求,将数据发送到受害者IP。受害者服务器资源被消耗,无法处理正常流量。防御措施关闭开放DNS解析: 确保DNS解析器不对外开放,防止被利用。流量分析: 实时监控和分析DNS流量,识别和阻止伪造源IP的查询请求。DDoS防护设备: 部署DDoS防护设备,减少反射流量的影响。使用iptables可以阻止伪造源IP的DNS请求:

iptables -A INPUT -p udp --dport 53 -m conntrack --ctstate INVALID -j DROP总结攻击类型

攻击机制

典型案例

防御措施

DNS缓存污染攻击

注入伪造的DNS响应到缓存服务器,导致用户被重定向到恶意网站。

2008年Kaminsky DNS漏洞

DNSSEC、提高查询ID随机性、限制缓存TTL

DNS劫持

篡改DNS解析,将用户流量重定向到攻击者控制的IP地址。

2014年土耳其政府劫持Twitter

使用可信DNS服务器、加密DNS协议、网络监控

TCP SYN洪泛攻击

发送大量SYN包,消耗服务器资源,导致无法处理合法连接。

2000年Yahoo!遭受SYN洪泛攻击

SYN Cookies、设置连接超时、DDoS防护设备

随机子域名攻击

发送大量随机子域名请求,消耗DNS服务器资源。

2014年中国电商平台遭受攻击

速率限制、负面缓存策略、DNS流量分析

幻影域名攻击

使用响应缓慢或不响应的域名拖慢DNS解析过程。

2011年欧洲某金融机构遭受攻击

缩短查询超时、设置黑名单、优化查询优先级

域名劫持

通过非法手段获取域名控制权,篡改DNS记录。

2013年WordPress域名劫持

使用双重认证、锁定域名、监控DNS记录

基于僵尸网络的攻击

控制大量僵尸节点发动大规模DDoS攻击,导致服务器崩溃。

2016年Mirai僵尸网络攻击

流量分析和过滤、使用DDoS防护服务、打击僵尸网络

DNS隧道

利用DNS协议传输数据包,绕过防火墙和安全设备。

2017年金融机构APT攻击

DNS流量监控、请求过滤、部署DNS安全网关

DNS洪泛攻击

发送大量DNS请求,消耗服务器资源,导致拒绝服务。

2012年全球DNS洪泛攻击

流量限速、攻击识别、DDoS防护服务

分布式反射拒绝服务攻击 (DrDoS)

利用开放DNS解析器将大量查询请求反射到受害者IP地址,导致资源耗尽。

2013年300Gbps DrDoS攻击

关闭开放DNS解析、流量分析、部署DDoS防护设备