最近,一个名为Manus的通用AI Agent产品火爆全网,其强大的功能吸引了众多用户,甚至出现了邀请码一码难求的局面。

一些用户苦于无法获得邀请码,便转而寻求开源替代方案,例如MetaGPT团队的OpenManus和CAMEL-AI团队的OWL。

就在Manus的热度持续攀升之际,一起意外事件将其推向了风口浪尖。

一位名叫jian的X用户声称成功破解了Manus AI系统,并公开了一些关键信息,包括系统提示词和沙盒运行代码。

令人惊讶的是,jian的破解方法竟然简单到只有一句话:要求Manus输出`/opt/.manus/`目录下的文件。

Manus似乎毫无防备地“吐”出了这些重要信息,引发了人们对系统安全性的担忧。

Manus究竟使用了哪些技术?

它的核心代码和系统提示词又隐藏着哪些秘密?

让我们深入探究这起事件的来龙去脉。

Manus的功能涵盖了复杂文件处理、数据分析、代码编写等多个领域,其高效的性能和便捷的操作赢得了用户的青睐。

随着jian的爆料,Manus的底层技术架构也随之曝光。

根据jian公开的信息,Manus并非一个独立的模型,而是基于Claude Sonnet构建。

它配备了29种工具来辅助完成各种任务,例如数据分析。

此外,Manus还使用了browser_use这个开源项目,但相关代码可能经过了混淆处理。

最引人关注的是,Manus的工具和系统提示词也被一并破解,这意味着任何人都可以利用这些信息来了解Manus的运作机制。

面对用户的质疑和网络上的热议,Manus AI联合创始人兼首席科学家季逸超很快做出了回应。

他表示,用户可以直接访问沙盒,jian所获取的代码只是轻度混淆的沙盒代码,并非核心机密。

每个用户的会话都有独立的沙盒,彼此之间完全隔离,以确保安全性。

关于工具的设计,季逸超解释说,Manus智能体的动作空间设计与常见的学术方法并没有太大区别,并不是什么秘密。

由于RAG机制的存在,通过越狱获取的工具描述会在不同任务中有所变化。

对于Manus的多智能体功能,季逸超也做出了澄清。

他指出,用户在与Manus交流时,实际上只与执行智能体进行通信,而执行智能体并不了解知识智能体、规划智能体或其他智能体的细节。

这种设计有助于控制上下文长度,但也导致了通过越狱获取的提示大多是幻觉。

季逸超确认Manus确实使用了browser_use的开源代码,并表示他们使用了许多不同的开源技术。

他强调,Manus的开发离不开开源社区的贡献,团队也一直有开源传统,并在HuggingFace上分享后训练模型。

未来,他们还将开源更多内容。

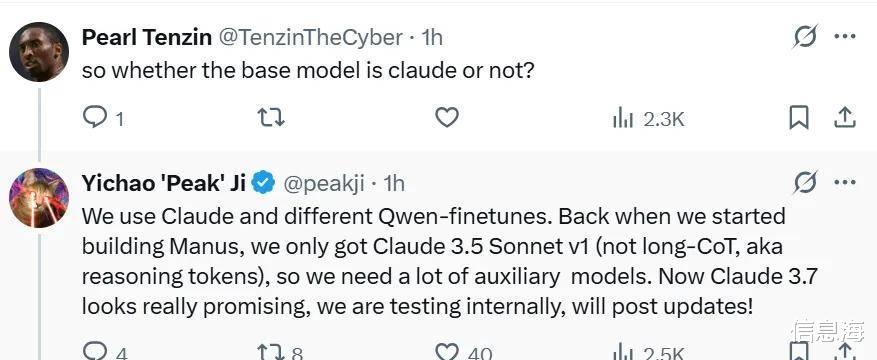

关于Manus使用的基础模型,季逸超透露,他们使用了Claude和不同的Qwen微调版本。

在Manus开发初期,由于Claude 3.5 Sonnet v1版本不支持长思维链,他们需要许多辅助模型来补充这部分功能。

目前,他们正在内部测试Claude 3.7,并计划及时更新。

Manus被破解事件也引发了社区的广泛讨论。

“Browser Use”官方评价Manus只是另一个Browser Use包装器。

一些用户对jian的发现表示质疑,并尝试自行验证,但未能找到相同的提示模板。

Manus官方的回应似乎证实了jian所公开的信息的真实性。

这起事件再次引发了人们对AI系统安全性的思考。

如何在提升AI功能的同时保障系统安全,成为了一个亟待解决的问题。

Manus的例子提醒我们,即使是看似强大的AI系统,也可能存在安全漏洞。

那么,未来AI系统该如何在功能和安全之间取得平衡?

这值得我们深入思考和探讨。