身份认证是保障应用安全的关键环节。在开发 Spring Boot3 项目时,传统身份认证方式常难以满足复杂多变的安全需求,其配置过程繁琐,功能灵活性欠佳,无法适应多样化的项目场景。而 Keycloak 作为一款开源的身份验证和访问管理解决方案,为解决这些问题提供了有效的途径。

Keycloak:身份认证领域的得力工具Keycloak 在互联网领域应用广泛,深受开发者青睐。它具备单点登录功能,使用户只需登录一次,便可在多个应用间畅通无阻,极大提升了用户体验。同时,它支持多因素认证,为应用安全增添保障。Keycloak 能够与多种框架,尤其是 Spring Boot 实现无缝对接,将 Spring Boot3 项目的身份认证流程简化,提高安全性和稳定性。

Keycloak 提供丰富的身份认证方式,除常见的用户名和密码登录外,还支持 Google、Facebook 等社交登录,以及 SAML、OAuth 2.0 和 OpenID Connect 等标准协议,开发者可依据业务需求轻松集成各类身份认证机制。在授权方面,Keycloak 提供细粒度的授权策略,管理员能够精准定义资源的访问策略和权限,确保只有具备相应权限的用户或应用才能访问特定资源。此外,Keycloak 支持多租户架构,不同组织或应用可独立管理用户和访问权限,每个组织可视为一个 “领域”(Realm),用户、角色、客户端等均可在不同领域中独立管理。它还配备用户管理界面,方便管理员进行用户创建、删除,管理用户角色和权限,设置密码策略等操作,同时也允许用户自行注册和管理账户。

Spring Boot3 与 Keycloak 的整合步骤搭建 Keycloak 服务器

借助 Docker 可实现 Keycloak 的快速部署。在命令行输入docker run -d --name mykeycloak -p 8080:8080 -e KEYCLOAK_ADMIN=admin -e KEYCLOAK_ADMIN_PASSWORD=admin keycloak start-dev,便可启动一个 Keycloak 实例。其中,-d参数用于使容器在后台运行,--name为容器命名,-p将容器端口映射到主机端口,-e用于设置环境变量,指定 Keycloak 的管理员用户名和密码。

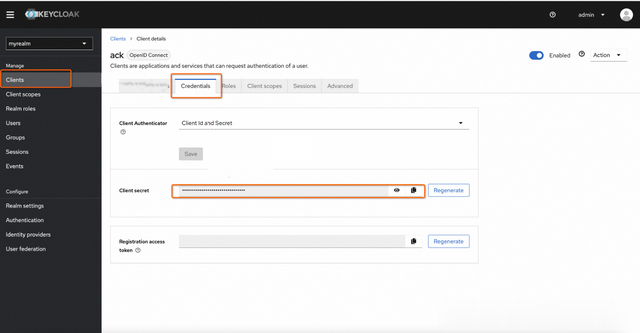

启动完成后,通过浏览器访问http://localhost:8080,进入 Keycloak 管理控制台。在控制台创建一个新的领域,如 “my - realm”。领域是一个独立空间,不同领域间的用户和配置相互隔离。接着创建一个客户端,如 “my - client”,并将其设置为 “confidential” 类型,该类型适用于需保密客户端密钥的场景,能增强安全性。同时,在客户端设置中,将 Valid Redirect URIs 设置为 “http://localhost:8080/*”,确保 Keycloak 在认证成功后能正确将用户重定向回 Spring Boot 应用。

添加 Keycloak 依赖到 Spring Boot 项目

在 Spring Boot 项目的pom.xml文件中添加如下依赖:

<dependency> <groupId>org.keycloak</groupId> <artifactId>keycloak - spring - boot - starter</artifactId></dependency>该依赖引入 Keycloak 的 Spring Boot 启动器,为 Spring Boot 与 Keycloak 的整合提供支持。

配置 application.properties 文件

在src/main/resources目录下的application.properties文件中添加 Keycloak 的相关配置信息:

keycloak.auth - server - url=http://localhost:8080/authkeycloak.realm=my - realmkeycloak.resource=my - clientkeycloak.ssl - required=externalkeycloak.credentials.secret=<YOUR_CLIENT_SECRET>keycloak.public - client=falsespring.security.oauth2.client.registration.keycloak.client - id=my - clientspring.security.oauth2.client.registration.keycloak.client - secret=<YOUR_CLIENT_SECRET>spring.security.oauth2.client.registration.keycloak.scope=openid其中,keycloak.auth - server - url指定 Keycloak 服务器的地址,keycloak.realm为创建的领域名称,keycloak.resource为客户端名称,keycloak.ssl - required设置是否需要 SSL 连接,keycloak.credentials.secret需替换为客户端密钥,spring.security.oauth2.client.registration.keycloak.client - id和spring.security.oauth2.client.registration.keycloak.client - secret同样为客户端的 ID 和密钥,用于 Spring Security 与 Keycloak 的交互,spring.security.oauth2.client.registration.keycloak.scope设置为openid,表示使用 OpenID Connect 协议进行身份验证。

创建安全配置类

在项目中创建一个继承KeycloakWeb SecurityConfigurerAdapter的类,用于配置项目的安全策略。示例代码如下:

import org.keycloak.adapters.springsecurity.config.KeycloakWebSecurityConfigurerAdapter;import org.springframework.context.annotation.Bean;import org.springframework.context.annotation.Configuration;import org.springframework.security.config.annotation.web.builders.HttpSecurity;import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;import org.springframework.security.core.authority.mapping.GrantedAuthoritiesMapper;import org.springframework.security.core.authority.mapping.SimpleAuthorityMapper;import org.springframework.security.web.authentication.session.NullAuthenticatedSessionStrategy;import org.springframework.security.web.authentication.session.SessionAuthenticationStrategy;@Configuration@EnableWebSecuritypublic KeycloakSecurityConfig extends KeycloakWebSecurityConfigurerAdapter { @Bean @Override public SessionAuthenticationStrategy sessionAuthenticationStrategy() { return new NullAuthenticatedSessionStrategy(); } @Bean public GrantedAuthoritiesMapper grantedAuthoritiesMapper() { SimpleAuthorityMapper mapper = new SimpleAuthorityMapper(); mapper.setConvertToUpperCase(true); return mapper; } @Override protected void configure(HttpSecurity http) throws Exception { super.configure(http); http.authorizeHttpRequests(registry -> registry .antMatchers("/", "/login**").permitAll() // 其他请求需要认证 .anyRequest().authenticated() ); }}在该配置类中,sessionAuthenticationStrategy方法设置会话认证策略为NullAuthenticatedSessionStrategy,认证成功后不会创建新会话。grantedAuthoritiesMapper方法配置权限映射,将权限名称转换为大写。configure方法使用http.authorizeHttpRequests定义请求的授权规则,允许未认证用户访问根路径和登录相关路径,其他请求则需进行身份认证。

创建控制器和用户界面

根据项目需求创建 Spring MVC 控制器,负责处理用户请求并返回响应。以下为一个简单的控制器类示例:

import org.springframework.web.bind.annotation.GetMapping;import org.springframework.web.bind.annotation.RestController;@RestControllerpublic HelloController { @GetMapping("/hello") public String hello() { return "Hello, authenticated user!"; }}该控制器类定义了一个/hello接口,经过身份认证的用户访问该接口时,会返回相应消息。在实际项目中,控制器和用户界面会更为复杂,可能涉及数据查询、处理和展示等功能,如从数据库获取用户相关信息,或根据用户权限展示不同页面内容。

启动应用并测试完成上述配置后,启动 Spring Boot 应用。启动成功后,访问http://localhost:8080,页面会自动重定向到 Keycloak 的登录页面。输入在 Keycloak 中创建的用户名和密码登录,成功后便可访问受保护资源,如/hello接口。若未携带正确认证信息直接访问受保护资源,会收到 401 错误提示。

在测试过程中,可尝试使用不同用户角色和权限登录,检查是否能按预期访问相应资源,以此验证身份认证和授权功能是否正常。同时,模拟网络中断、密码错误等异常情况,查看系统的错误处理机制是否合理。

通过上述步骤,在 Spring Boot3 项目中成功借助 Keycloak 实现强大的身份认证功能,不仅可对用户进行准确身份验证,还能灵活管理用户权限,为项目安全性提供保障。

在 Spring Boot3 项目中引入 Keycloak,可有效解决身份认证难题,提升项目的安全性和开发效率,简化身份认证流程,让开发者专注于业务逻辑实现。其丰富的功能和灵活的扩展性,能满足各种复杂项目的安全需求。若开发者在实际操作中遇到问题,可通过交流平台分享经验,共同攻克技术难题,推动互联网技术进步。