印度知名实体已成为巴基斯坦Transparent Tribe(透明部落)威胁组织和一个之前不为人知的网络间谍组织“IcePeony”的攻击目标。

Check Point 在本周发布的技术报告中表示,与“透明部落”相关的入侵行为涉及使用一种名为 ElizaRAT 的恶意软件和一种名为 ApoloStealer 的新型信息窃取负载,针对特定的受害者。

这家以色列公司表示:“ElizaRAT 样本表明系统性地滥用基于云的服务,包括 Telegram、Google Drive 和 Slack,以促进C2通信。”

ElizaRAT 是一种 Windows 远程访问工具 (RAT),Transparent Tribe于 2023 年 7 月首次被发现使用该工具对印度政府部门发起网络攻击。

该攻击者至少从 2013 年开始活跃,被全球多家安全研究机构以 APT36、Datebug、Earth Karkaddan、Mythic Leopard、Operation C-Major 和 PROJECTM 等名称进行追踪。

其恶意软件库包括用于攻击 Windows、Android和 Linux 设备的工具。自去年以来,印度政府开始使用名为Maya OS的定制 Ubuntu 分支,这促使 Linux 机器成为攻击目标。

感染链由控制面板 (CPL) 文件启动,可能通过鱼叉式网络钓鱼技术分发。在 2023 年 12 月至 2024 年 8 月期间,观察到多达三起使用 RAT 的不同活动,每起活动都使用 Slack、Google Drive 和虚拟专用服务器 (VPS) 进行命令和控制 (C2)。

虽然 ElizaRAT 使攻击者能够完全控制目标端点,但 ApoloStealer 旨在从受感染的主机收集与多个扩展名(例如 DOC、XLS、PPT、TXT、RTF、ZIP、RAR、JPG 和 PNG)匹配的文件,并将其泄露到远程服务器。

据称,2024 年 1 月,威胁组织对作案手法进行了调整,添加了一个可确保 ElizaRAT 顺利运行的植入器组件。在最近的攻击中还观察到一个代号为 ConnectX 的附加信息窃取模块,该模块旨在从外部驱动器(例如 USB)中搜索文件。

基于 Google Drive 的攻击活动感染链

企业环境中广泛使用的合法服务的滥用加剧了威胁,因为它使检测工作变得复杂,并允许威胁组织融入系统上的合法活动中。

Check Point 表示:“ElizaRAT 的进展反映了 APT36 刻意增强其恶意软件以更好地逃避检测并有效瞄准印度实体的努力。”“引入 ApoloStealer 等新有效载荷标志着 APT36 恶意软件库的显著扩展,并表明该组织正在采用更灵活、模块化的有效载荷部署方法。”

IcePeony 进军印度、毛里求斯和越南

几周前,nao_sec 研究团队透露,一个名为 IcePeony 的高级持续性威胁 (APT) 组织至少自 2023 年以来就一直针对印度、毛里求斯和越南等国家的政府机构、学术机构和政治组织。

安全研究人员 Rintaro Koike 和 Shota Nakajima 表示:“他们的攻击通常从 SQL 注入开始,然后通过 Web Shell 和后门进行攻击。最终,他们的目标是窃取账户凭证。”

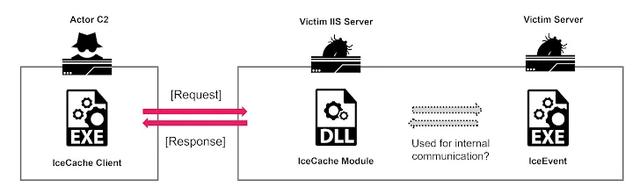

其恶意软件组合中最值得注意的工具之一是 IceCache,它旨在针对微软 IIS 实例。它是一个用 Go 编程语言编写的 ELF 二进制文件,是reGeorg Web Shell的自定义版本,添加了文件传输和命令执行功能。

此次攻击还具有使用一种称为 IceEvent 的独特被动模式后门的特点,该后门具有上传/下载文件和执行命令的功能。

研究人员指出: “看起来,袭击者每周工作六天。虽然他们在周五和周六不太活跃,但他们唯一的休息日似乎是周日。这项调查表明,袭击者并不是以个人活动的形式进行这些袭击,而是将其作为有组织的专业行动的一部分。”

技术报告:

https://research.checkpoint.com/2024/the-evolution-of-transparent-tribes-new-malware/

https://nao-sec.org/2024/10/IcePeony-with-the-996-work-culture.html

新闻链接:

https://thehackernews.com/2024/11/icepeony-and-transparent-tribe-target.html