《数据安全100问》问题目录

▽

数据生命周期与安全 问01-问10

1 问:什么是数据安全,法律上如何定义?

2 问:数据安全有哪些基本特征?

3 问:什么是数据全生命周期?

4 问:什么是数据采集,包含哪些采集方式?

5 问:什么是数据传输,有哪些传输方式?

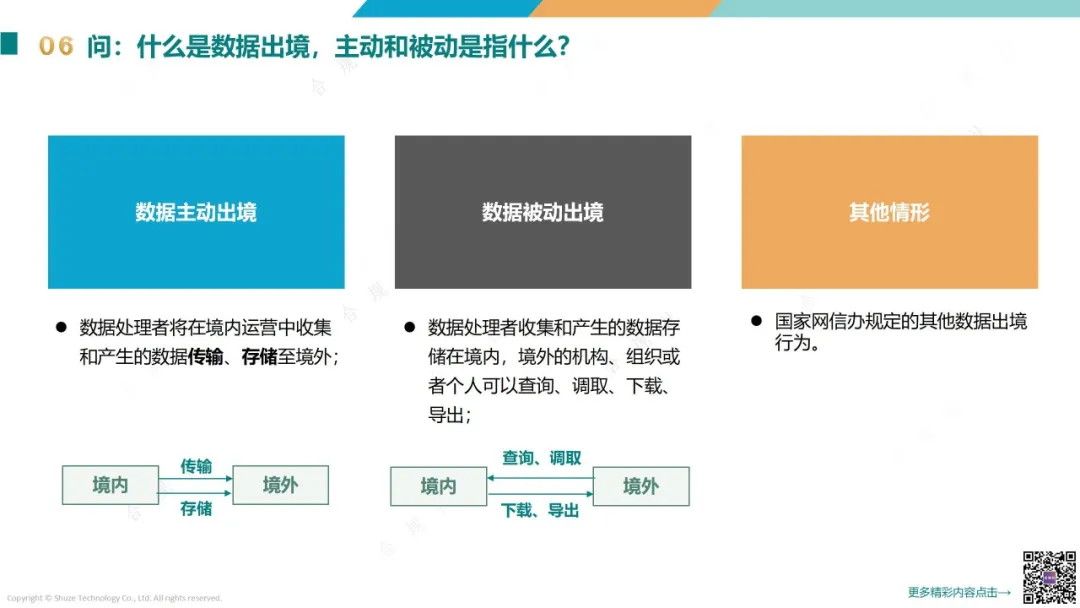

6 问:什么是数据出境,主动和被动是指什么?

7 问:什么是数据存储,一般有哪些存储介质?

8 问:什么是数据处理,包含哪些关键环节?

9 问:什么是数据交换,有哪些数据交换类型?

10 问:什么是数据销毁,有哪些数据销毁方式?

技术防护与安全防御 问11-问35

11问:数据安全面临的内部威胁主要有哪些?

12 问:什么是恶意软件,常见类型有哪些?

13 问:什么是社会工程学攻击,有哪些常见攻击手段?

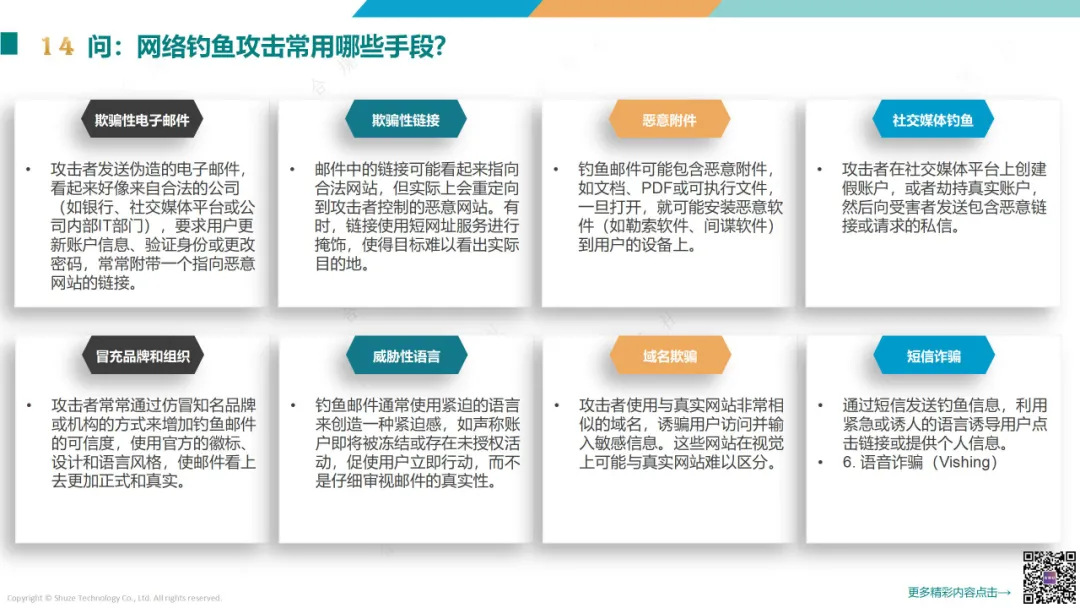

14 问:网络钓鱼攻击常用哪些手段?

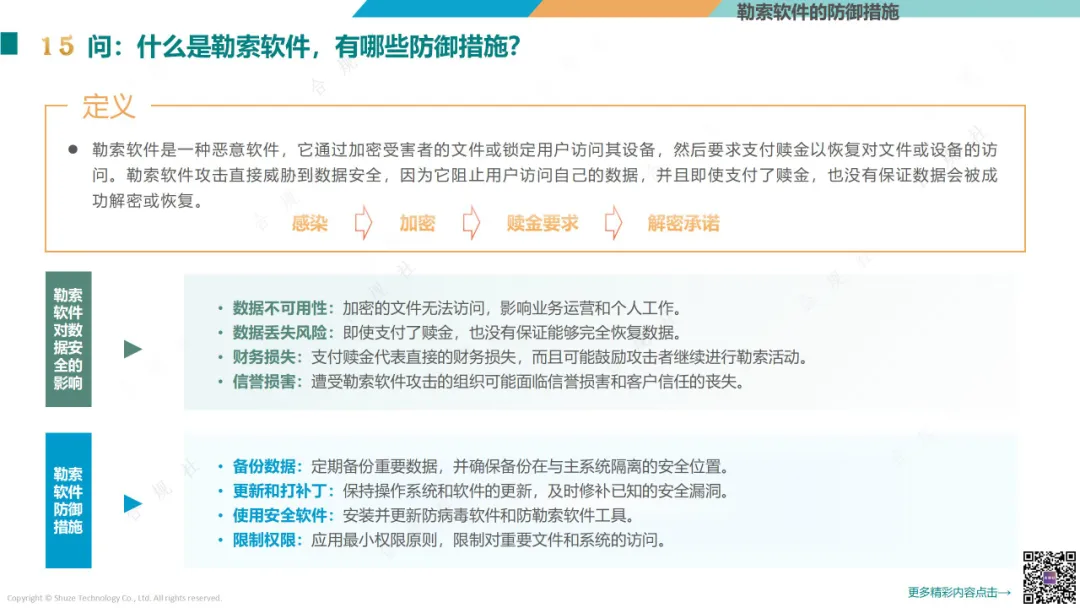

15 问:什么是勒索软件,有哪些防御措施?

16 问:什么是DDoS攻击,有哪些防御措施?

17 问:什么是零日攻击,有哪些防御措施?

18 问:什么是SQL注入攻击,有哪些防御措施?

19 问:什么是跨站脚本攻击,有哪些防御措施?

20 问:什么是高级长期威胁,有哪些防御措施?

21 问:什么是跨站请求伪造,有哪些防御措施?

22 问:如何识别和防止网络钓鱼攻击?

23 问:什么是端口扫描,有哪些类型?

24 问:什么是加密,它如何保护数据?

25 问:什么是防火墙,它如何保护数据?

26 问:什么是VPN,它如何提供安全连接?

27 问:什么是双因素认证,它为何重要?

28 问:数据备份为什么重要,应如何执行?

29 问:什么是数据脱敏,有哪些常用的数据脱敏技术方法?

30 问:如何保护无线网络安全?

31 问:如何保护远程工作安全?

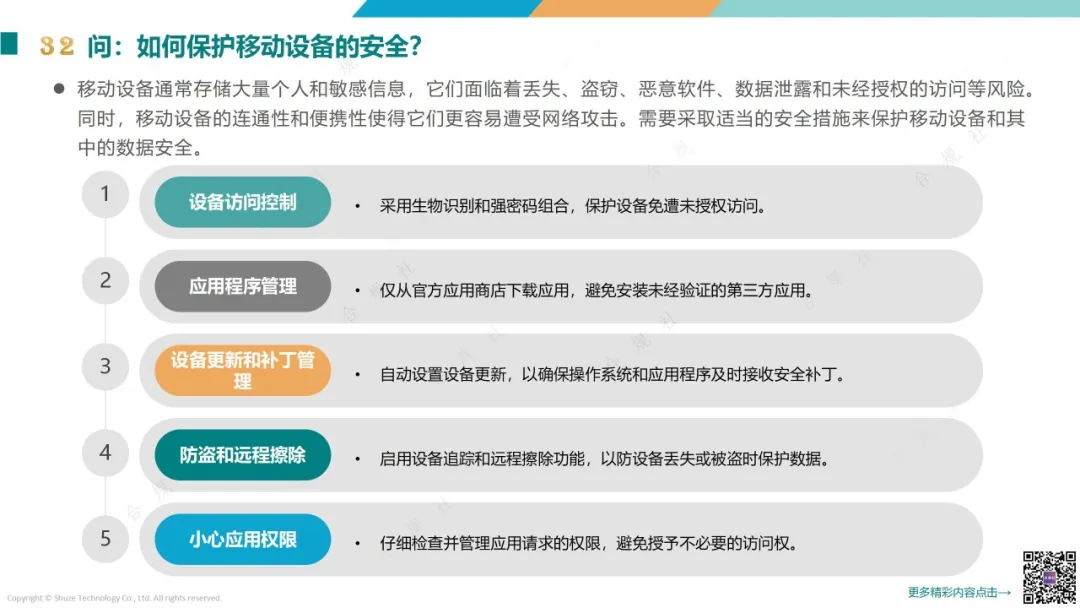

32 问:如何保护移动设备的安全?

33 问:什么是终端安全,为什么它如此重要?

34 问:什么是应用程序安全,为什么应用程序安全很重要?

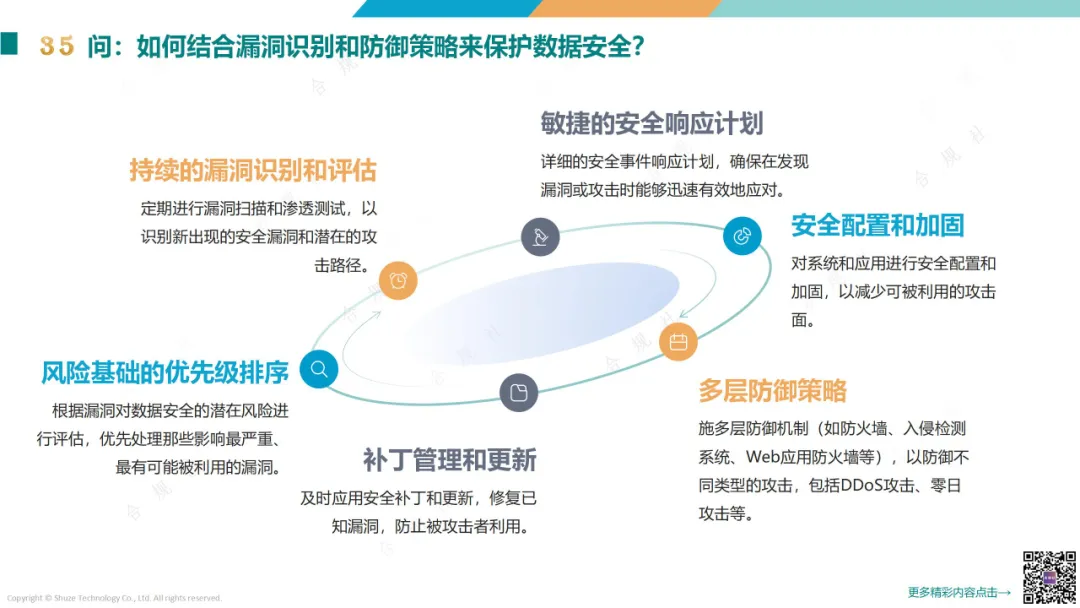

35 问:如何结合漏洞识别和防御策略来保护数据安全?

数据安全管理与策略 问36-问51

36问:数据安全治理框架的关键组成部分有哪些?

37问:数据安全的通用性管理要求包含哪些?

38 问:企业数据安全组织架构及角色职能如何定义?

39 问:数据安全责任人有哪些主要职责,需要具备怎样的履职能力?

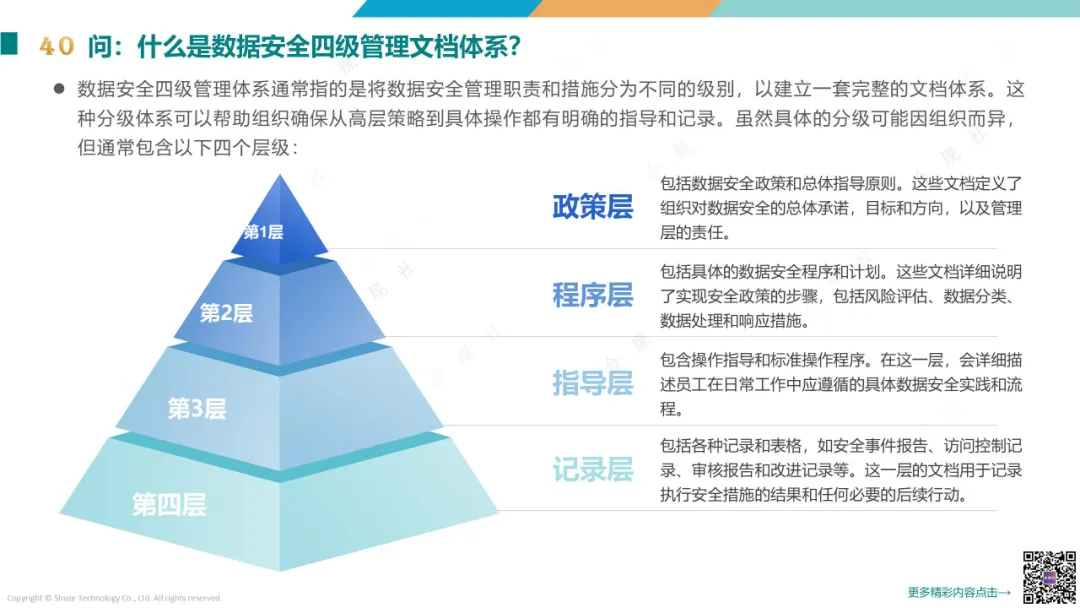

40 问:什么是数据安全四级管理文档体系?

41 问:如何评估和管理第三方供应商以保障数据安全?

42 问:数据安全审计是什么,它包括哪些关键步骤?

43 问:有哪些国推的数据安全认证?

44 问:数据安全管理认证包括哪些步骤?

45 问:个人信息保护认证的法律依据有哪些?

46 问:《数据安全法》规定了哪些违法后果?

47 问:《个人信息保护法》规定了哪些违法后果?

48 问:什么是关键信息基础设施?

49 问:关键信息基础设施运营者有哪些特定义务?

50 问:关键信息基础设施安全保护应包括哪些内容?

51 问:关键信息基础设施在数据安全方面有哪些防护要求?

数据分类分级 问52-问63

52 问:什么是数据分类分级?

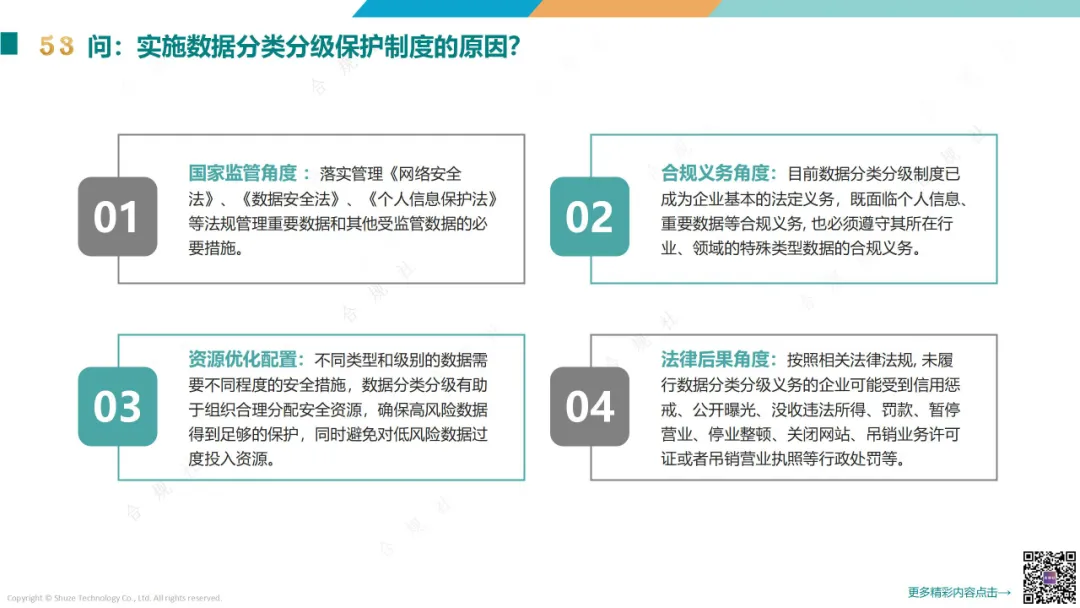

53 问:实施数据分类分级保护制度的原因?

54 问:数据分类分级应遵循哪些基本原则?

55 问:数据分类的一般流程是怎样的?

56 问:如何理解数据分级框架?

57 问:数据分级的一般流程是怎样的?

58 问:数据分级的确定参考规则?

59 问:个人金融信息通常如何分类分级?

60 问:个人健康医疗数据通常如何分类分级?

61 问:数据识别流程包括哪些关键步骤?

62 问:重要数据的识别因素包含哪些?

63 问:什么是重要数据,工业、汽车、教育领域的重要数据如何识别?

数据安全评估 问64-问73

64 问:什么是数据安全风险评估,风险评估的主要内容有哪些?

65 问:有哪些典型的数据安全风险?

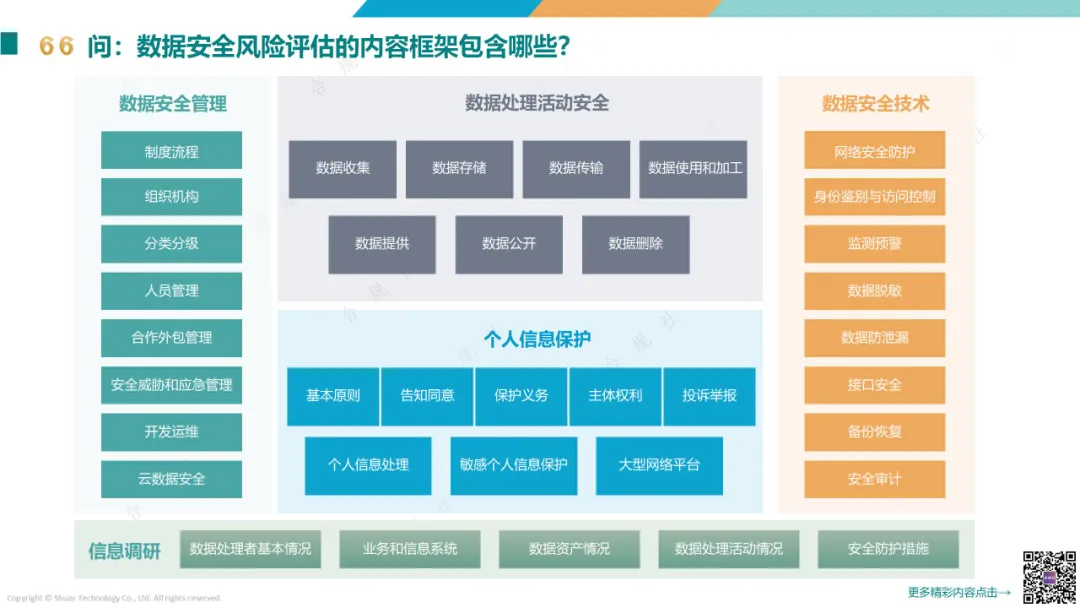

66 问:数据安全风险评估的内容框架包含哪些?

67 问:数据安全风险评估的一般实施流程?

68 问:数据安全风险评估的可采取哪些评估方式?

69 问:哪些情形易触发数据安全风险评估?

70 问:金融业机构在哪些情形下需要进行数据安全评估?

71 问:数据安全评估有哪些参与方?

72 问:什么是个人信息保护影响评估,如何执行?

73 问:开展个人信息保护影响评估有哪些价值?

数据安全应急处置 问74-问86

74 问:什么是数据安全事件,典型事件有哪些?

75 问:什么是网络安全事件,如何进行事件分级?

76 问:什么是应急预案,涉及哪些法律要求?

77 问:什么是数据安全应急演练,有哪些演练类型?

78 问:应急演练的流程及常见演练方法?

79 问:什么是数据泄露,企业应如何准备应对数据泄露事件?

80 问:如何建立跨部门的数据泄露响应团队?

81 问:如何有效地通知受数据泄露影响的个人?

82 问:如何评估数据泄露的影响和损害?

83 问:如何利用技术工具来应对数据泄露?

84 问:在数据泄露事件中,法律义务和考量包括哪些?

85 问:数据泄露发生后,如何进行事后分析和教训总结?

86 问:在数据泄露事件后,长期恢复需要关注哪些关键领域?

个人信息处理 问87-问100

87 问:什么是个人信息,有哪些典型示例?

88 问:什么是敏感个人信息,有哪些典型示例?

89 问:如何识别敏感个人信息?

90 问:处理敏感个人信息有哪些基本要求?

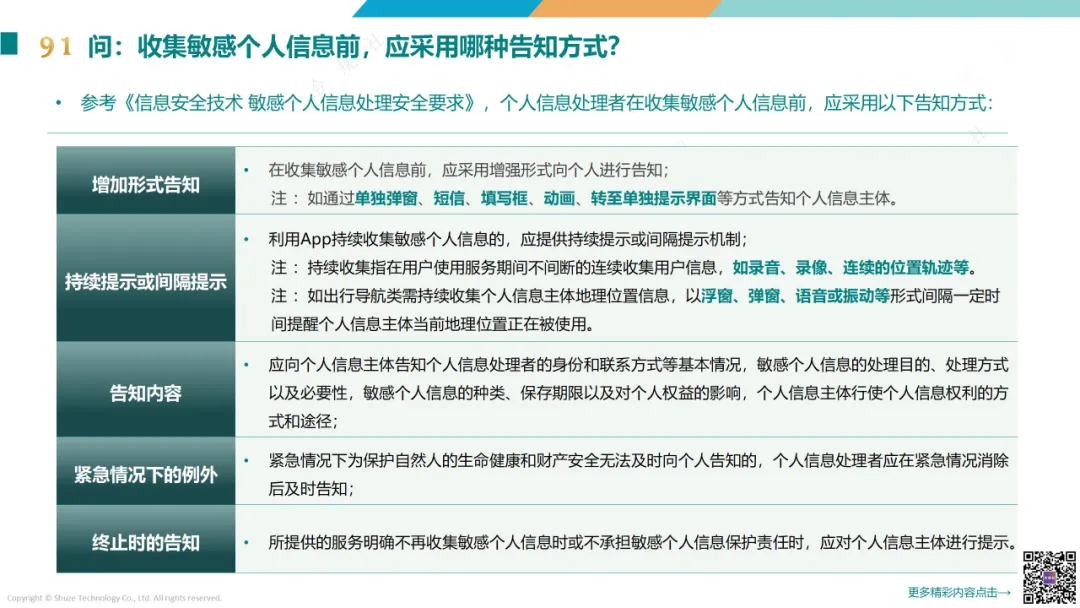

91 问:收集敏感个人信息前,应采用哪种告知方式?

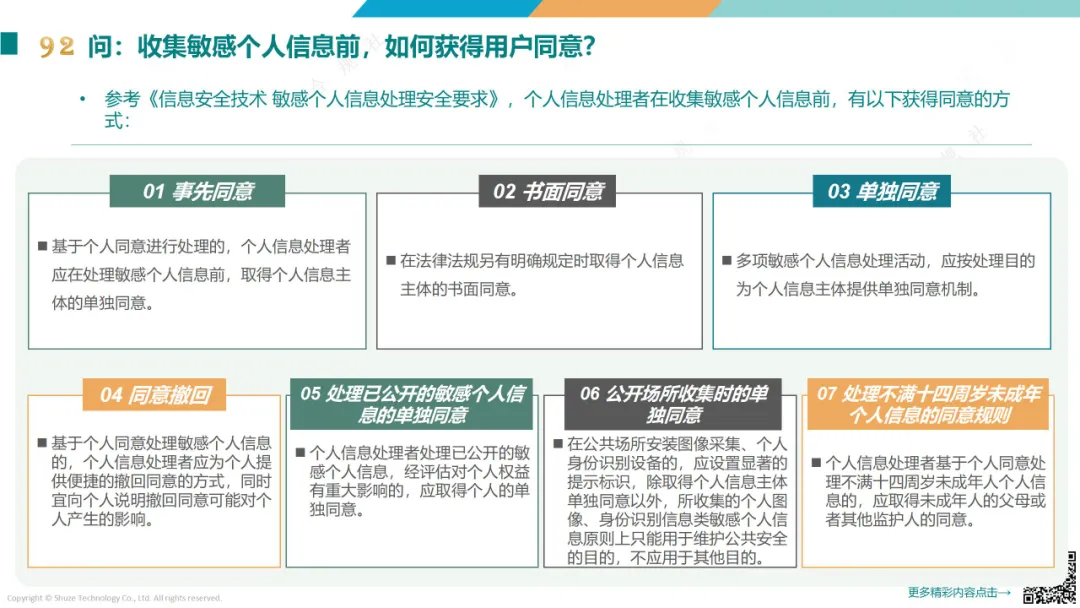

92 问:收集敏感个人信息前,如何获得用户同意?

93 问:敏感个人信息应遵循哪些安全保护措施?

94 问:哪些情形下,处理个人信息时需向个人进行告知?

95 问:个人信息告知和同意过程中应遵循哪些基本原则?

96 问:实施告知和同意过程中,应考虑哪些要素?

97 问:人脸识别数据收集有哪些要求?

98 问:人脸识别数据存储有哪些要求?

99 问:人脸识别数据使用有哪些要求?

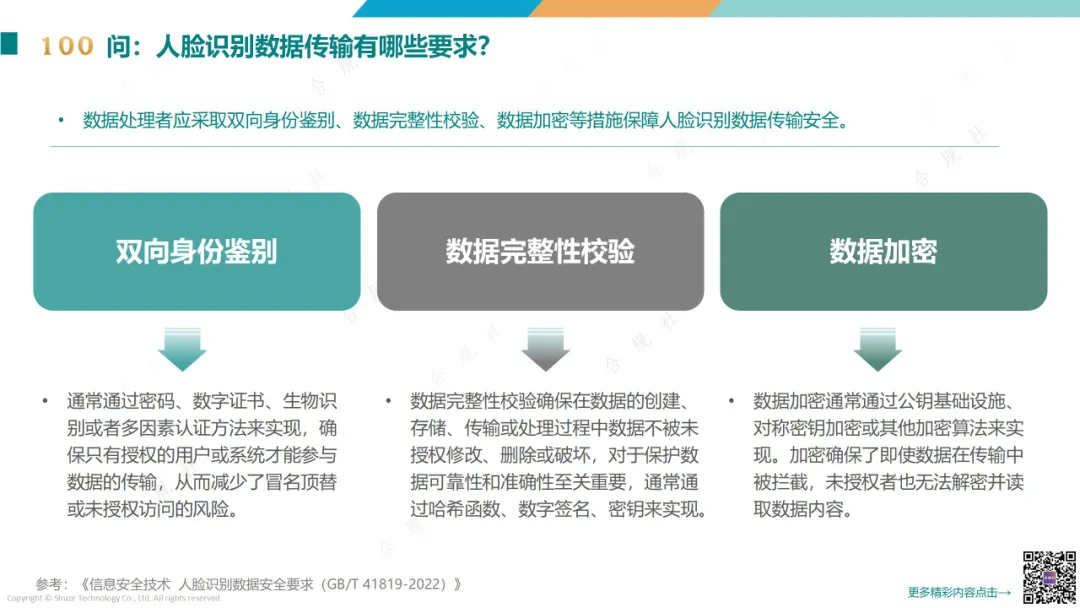

100 问:人脸识别数据传输有哪些要求?

▽