近日,Twilio 称发现了一个不安全的 API 端点,允许威胁行为者非法验证数百万 Authy 多因素身份验证用户的电话号码,这可能导致他们收到短信钓鱼,同时还可能会遭遇 SIM 卡交换攻击。

Authy 是一款移动应用程序,可在启用了 MFA 的网站上生成多因素验证码。

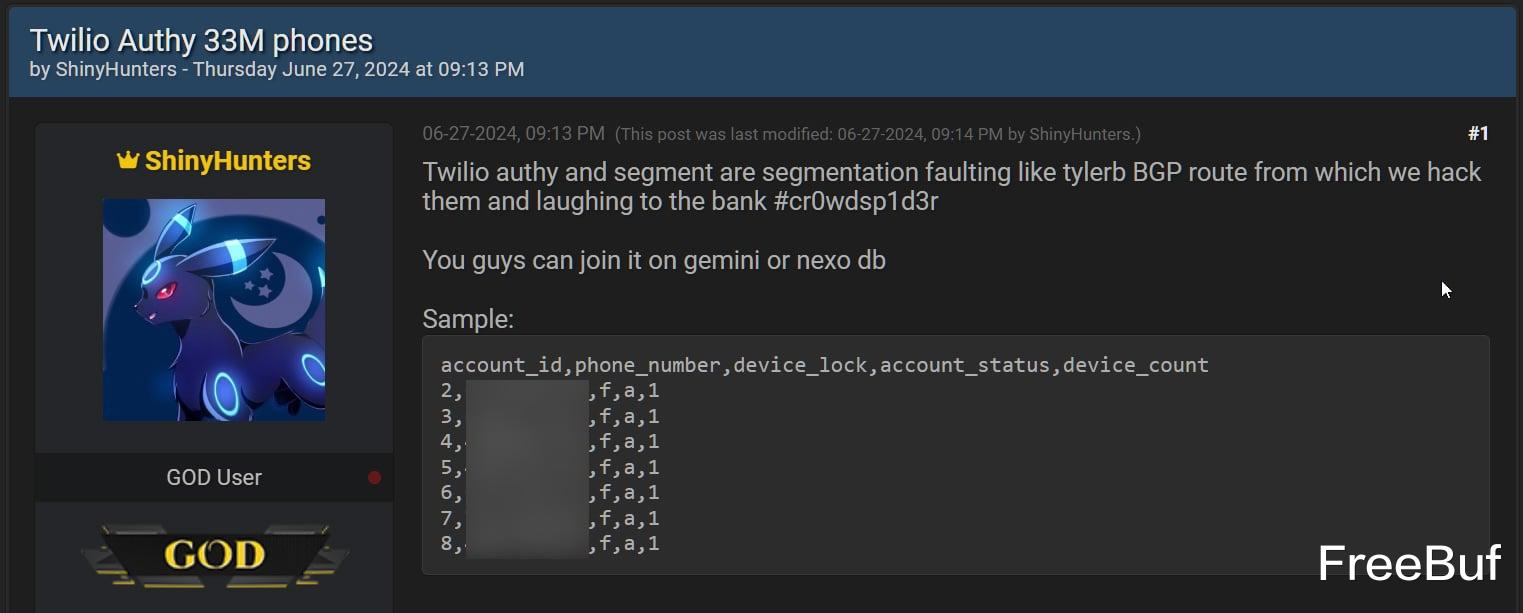

6 月底,一个名为 ShinyHunters 的威胁行为者泄露了一个 CSV 文本文件,其中包含他们在 Authy 服务注册的 3300 万个电话号码。

ShinyHunters 在黑客论坛上分享 Twilio Authy 来源:BleepingComputer

CSV 文件包含 33420546 行内容,每一行都包含账户 ID、电话号码、"over_the_top "列、账户状态和设备数量。

Twilio 表示,有威胁分子使用了一个未经验证的 API 端点编译了电话号码列表。目前,Twilio 检测到由于使用了未经身份验证的端点,威胁行为者能够识别与 Authy 账户相关的数据,包括电话号码。Twilio 现已采取措施保护该端点的安全,不再允许未经身份验证的请求。

目前还没有任何证据表明威胁行为者获取了 Twilio 的系统或其他敏感数据。不过作为预防措施,Twilio 要求所有 Authy 用户更新到最新的 Android 和 iOS 应用程序,以获取最新的安全更新,并敦促所有 Authy 用户保持警惕,提高对网络钓鱼和网络诈骗攻击的防范意识。

2022 年Twilio 曾披露过两起漏洞攻击事件,当时有威胁行为者入侵了其基础设施并访问 Authy 客户信息。

滥用不安全的 API据悉,这些数据是通过不安全的 API 端点输入大量电话号码列表编制而成的。如果号码有效,端点就会返回在 Authy 注册的相关账户信息。

这种技术与此前威胁行为者滥用Twitter API 和 Facebook API 编译数千万用户配置文件的方式类似。

ShinyHunters 在帖子中称:虽然 Authy 只获取电话号码,但这对于那些想实施诈骗、SIM 卡交换攻击入侵账户的用户仍然有利。并暗示威胁行为者将电话号码列表与据称 Gemini 和 Nexo 数据泄露事件中泄露的电话号码进行比较。

如果发现匹配,威胁者可能会尝试执行 SIM 卡交换攻击或网络钓鱼攻击,入侵加密货币交易所账户并窃取所有资产。

Twilio 目前已经发布了新的安全更新,并建议用户升级到 Authy Android(v25.1.0)和 iOS App(v26.1.0),其中包括安全更新。

参考来源:

https://www.bleepingcomputer.com/news/security/hackers-abused-api-to-verify-millions-of-authy-mfa-phone-numbers/