首先尝试使用 ping + 域名进行测试

将返回的IP地址复制粘贴到浏览器中,如果显示如下:

说明该网站的真实IP位于Cloudflare waf 后面。

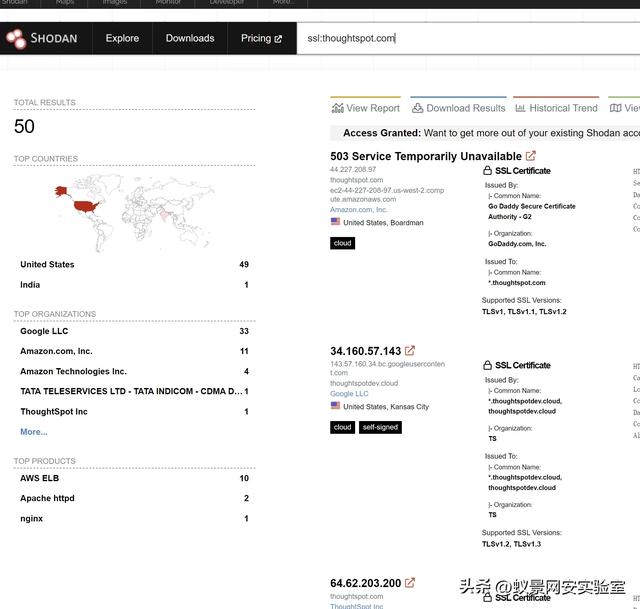

#1、使用网络设备搜索引擎Shodan

https://www.shodan.io/,创建一个免费账户就可以使用了

搜索示例:ssl:thoughtspot.com

将搜索结果 IP 逐个复制并粘贴到浏览器中,如果返回 thoughtspot.com 域名,则为源 IP

censys

https://search.censys.io/

将搜索结果 IP 逐个复制并粘贴到浏览器中

fofa

https://fofa.info/

zoomeye

www.zoomeye.hk

#2、dns记录查找

#2、dns记录查找securitytrails

https://securitytrails.com/

nslookup

www.nslookup.io

completedns

https://completedns.com/

https://completedns.com/ 是一个跟踪记录DNS更改的网站

dnshistory

https://dnshistory.org/

intoDNS

https://intodns.com/

#3、其他方式

#3、其他方式iplocation

https://www.iplocation.net/

VirusTotal

www.virustotal.com

把这些ip全都复制到一个文件中,通过正则(grep -oE "\b([0–9]{1,3}\.){3}[0–9]{1,3}\b")把ip过滤出来。

使用HTTPX 对这些IP进行验证,使用Aquatone截取页面截图

ip、whois查找网站

https://www.ipvoid.com/

#4、使用自动化脚本工具https://github.com/christophetd/CloudFlair 使用来自 Censys 的 Internet 范围扫描数据查找 CloudFlare 后面的网站的源服务器。

https://github.com/spyboy-productions/CloakQuest3r 揭示由Cloudflare和其他机构保护的网站的真实IP地址。

https://github.com/zidansec/CloudPeler CrimeFlare 是绕过受 CloudFlare WAF 保护的网站的有用工具

https://github.com/Aidennnn33/cloudgazer 使用安全 OSINT 工具 Criminal IP(criminalip.io) 查找隐藏在 Cloudflare 背后的真实 IP。

https://github.com/m0rtem/CloudFail 利用配置错误的 DNS 和旧数据库记录来查找隐藏在 CloudFlare 网络后面的 IP

https://github.com/Alaa-abdulridha/CloudSniffer CloudSniffer 是一款功能强大的工具,旨在帮助发现受 Cloudflare 保护的网站的真实 IP 地址。它利用暴力破解技术,测试 IP 地址列表并分析服务器返回的状态代码,以揭示目标网站的实际 IP 地址。

https://github.com/mmarting/unwaf Unwaf 是一种 Go 工具,旨在帮助使用被动技术识别 WAF 绕过,例如:SPF 记录和 DNS.

https://github.com/hakluke/hakoriginfinder 用于发现反向代理后面的源主机的工具。对于绕过云 WAF 很有用

https://github.com/gwen001/cloudflare-origin-ip 尝试查找受 Cloudflare 保护的 Web 应用程序的源 IP。

#说明本文由笔者在原文上编译,转载请注明来源

原文:https://systemweakness.com/finding-origin-ip-address-672ca2e2967b