你有没有遭遇过iPhone弹窗攻击?

你不禁纳闷,谁特么把苹果电视盒带在了身边?此时你已无暇思考,因为频繁的弹窗已经让你无法使用手机了。

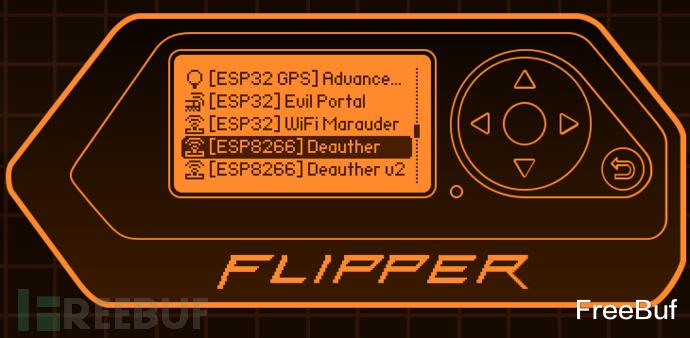

显然,这不是一个正常现象。一般我们称之为“弹窗攻击”。而实现这一攻击的核心,就是下面这个小工具——Flipper Zero。

当你第一眼看到并爱上Flipper Zero,绝对不是因为它的功能,而是极其高的颜值。其外观设计师绝对是T0级别,注塑成型的塑料外壳,和酷似萝卜刀的造型,绝对会第一时间吸引用户的注意力。

Flipper Zero 使用了一块 STM32WB55RG 负责蓝牙协议栈和软件任务的处理,显示屏则就是一块普通的 LCD 单色显示屏,在此基础上,Flipper Zero 集成了 NFC 近场通讯、USB、蓝牙5.0、125kHz无线射频、SD卡读写等功能。

因此,FlipperZero不仅可以用作遥控器、复制门禁卡,还可以作为一个“黑客工具”:例如非法克隆车钥匙、发送蓝牙垃圾邮件,甚至控制重要系统的访问权限。与FlipperZero的测试功能相比,越来越多的人开始将其用作“犯罪工具”。2023年,亚马逊下架了FlipperZero,不久之后大量主流购物平台都不再售卖。

轻松让iPhone用户体验一波绝望和崩溃。而对于攻击者本人来说,它的目的可能仅仅是为了“测试设备或好玩”,并不会对用户造成数据泄露、财产损失等实质性伤害。

根据国外科技媒体 ZDNet 报道,苹果日前发布的 iOS 17.2 更新,已经缓解了 Flipper Zero 相关的漏洞,可以让 iPhone 抵御相关的攻击。虽然弹窗依然会出现,但不会导致锁定等崩溃情况。

对于普通用户来说,该更新有点不治标的问题,弹窗依旧会让用户感到极度不适,以及无法使用手机,因此想要彻底解决这一问题的办法只能是——关掉蓝牙。尽管这会带来一些不便,但至少可以使用手机。

Flipper Zero功能速览1、Sub-GHzSub-GHz 得名于他的无线电频率低于 1Hz ,在目前的物联网生态下有着非常广泛的应用,相比其他通信技术有着更低的功耗,Flipper Zero 提供的 Sub-GHz 模块有 50 米的通讯距离,对于一个小巧和便捷定位的设备来说可以说非常够用

Flipper Zero 目前支持的 Sub-GHz 功能有:

读取信号——对于已知信号或协议可以直接读取和解码

录取信号——对于一些未知协议无法解码的信号,可以直接录取,使用时复播

保存信号——保存历史读取或录取的信号,支持重命名

作为遥控器使用——可以将 Flipper Zero 与接收器配对作为遥控器(需要插入 SD 卡)

频率分析——用于确定遥控器或其他设备频率

对于 Sub-GHz ,官方只允许设备传输民用信号,在中国大陆的频率范围为:

314.00-316.00兆赫 430.00-432.00兆赫 433.05-434.79兆赫

2、NFC 近场通讯 & 125 kHz 无线射频识别NFC 全称为 Near Field Communication ,属于 RFID (射频识别)下的一个子技术,2019年后的手机基本上都带有此功能,日常能用到的场景如模拟门禁、地铁公交卡、部分耳机也使用了 NFC 作为一种快速链接的方式。

Flipper Zero 使用的是双频天线,即同时支持 13.56 MHz 和 125 kHz 两个频率,其中13.56 MHz 属于高频卡,一般用于身份证、地铁公交卡、手机的 NFC 也是基于此频段的,而 125 kHz 属于低频卡,一般用于动物管理、电子标签、门禁卡等,总结来说,13.56 MHz NFC 适用于高速传输高安全性的场景,125 kHz NFC 适用于较远距离传输的场景。

对于 Flipper Zero 来说,13.56 MHz 负责 NFC 近场通讯,而 125 kHz 负责读、写、模拟、克隆卡片。

3、红外线Flipper Zero 的红外线功能和我们手机上的红外线功能大体上相同,都是用来控制支持红外线操控的设备。例如:

万用遥控器——对于已知协议进行枚举,最终尝试出可用的命令;

遥控器克隆——记录并保存已有的红外信号,使 Flipper Zero 也可作为遥控器使用。

4、iButtoniButton 相关技术应用在我国并不常见,一般用于电子钥匙、工厂打卡一类,Flipper Zero 支持读取和模拟 iButton 设备。

5、Bad USBBad USB 相信是大多数人最熟悉的硬件攻击方式,此功能可以使 Flipper Zero 被电脑识别为键盘(人机接口设备)。Flipper Zero 支持的语法有:Rubber Ducky、ALT+Numpad、SysRq command.

6、U2FFlipper Zero 不仅是行动时刺向对方的剑,也是在需要时保护自己的盾。U2F 全称为 Universal 2nd Factor 译为通用第二因素,也就是我们常说的双因素(因子)验证,目前比较常见的 U2F 密钥产品是 Yubico 的 YubiKey.

这里要说明一点的是,U2F 是一种双因素验证的方式,并不等于双因素验证。Flipper Zero 可以作为 USB 通用第二因素(U2F)身份验证令牌或安全密钥,在登录到web帐户时可以用作第二身份验证因素。

警惕 Flipper Zero 钓鱼

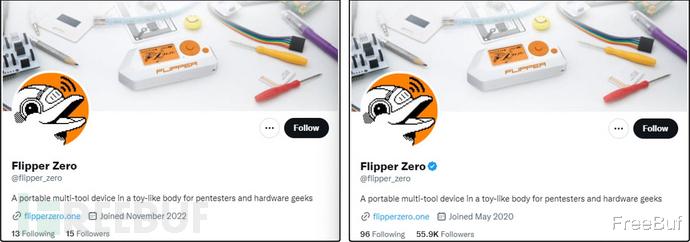

Flipper Zero真假推特账户

乍一看,两者似乎并没有区别,但实际上假账户使用的名字中的大写字母"i",看起来就像推特上的"l",并且也没有进行企业认证。

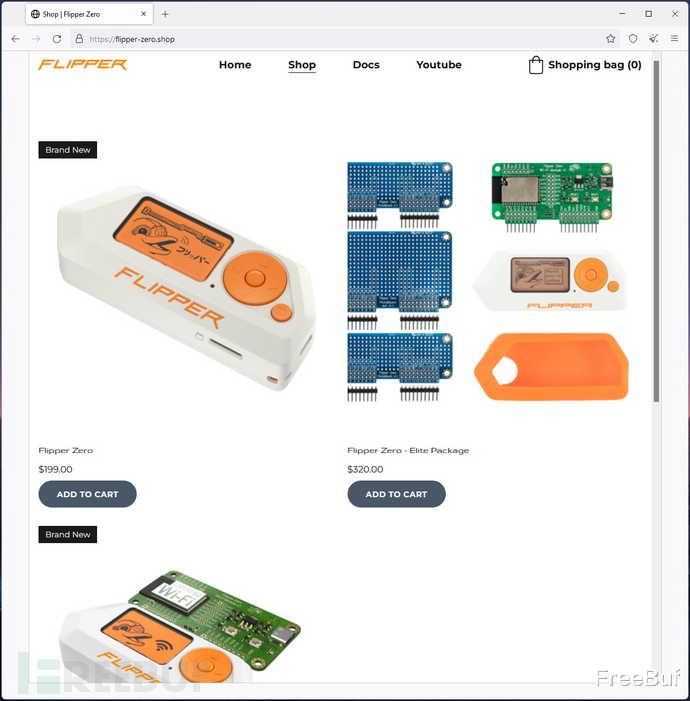

而假的FIFPER官方商店为了更加逼真,与真实官方店的单价保持一致,当用户选择购买时会被重定向至一个假的结账页面,同样是仿造真实商店的样子,并且需要输入电子邮件、姓名和收件地址。当你选择付款的那一刹那,很明显你的钱被骗了,而且个人信息还被泄露了。

https://www.bleepingcomputer.com/news/security/ongoing-flipper-zero-phishing-attacks-target-infosec-community/

https://mp.weixin.qq.com/s/vZilgoqMF2A0L5JwUS6Hbw

https://zhuanlan.zhihu.com/p/651216263